Criptografar Amazon EBS utilizando KMS com CMK gerenciada pelo cliente

Tabela de conteúdos

No cenário abaixo, irei demonstrar como criptografar um volume EBS de uma instância em produção.

Etapa 01 - Criar chave KMS gerenciada pelo cliente #

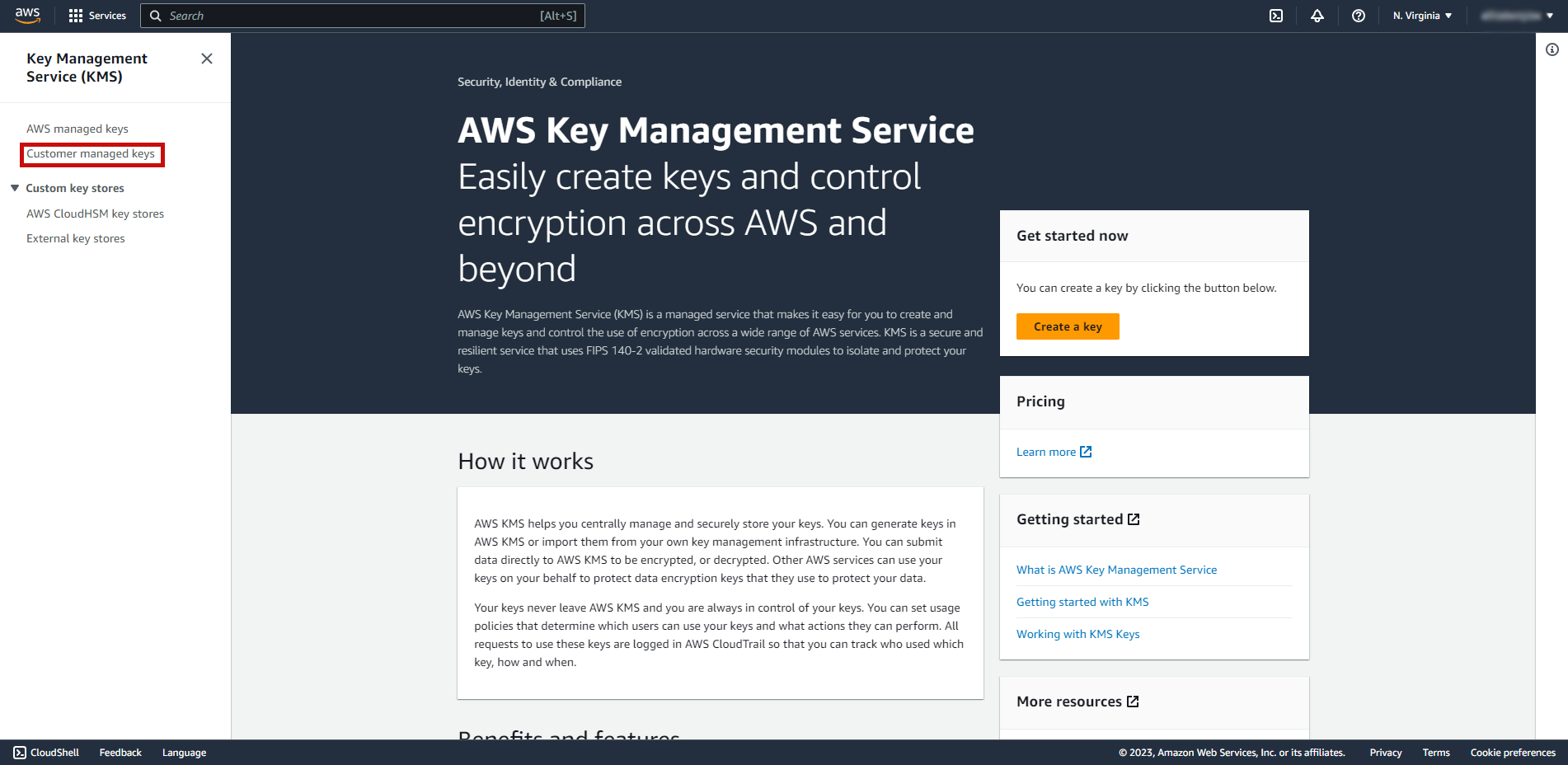

Acesse a console AWS e procure pelo serviço “Key Management Service”.

No menu lateral a esquerda, clique em “Customer managed keys”.

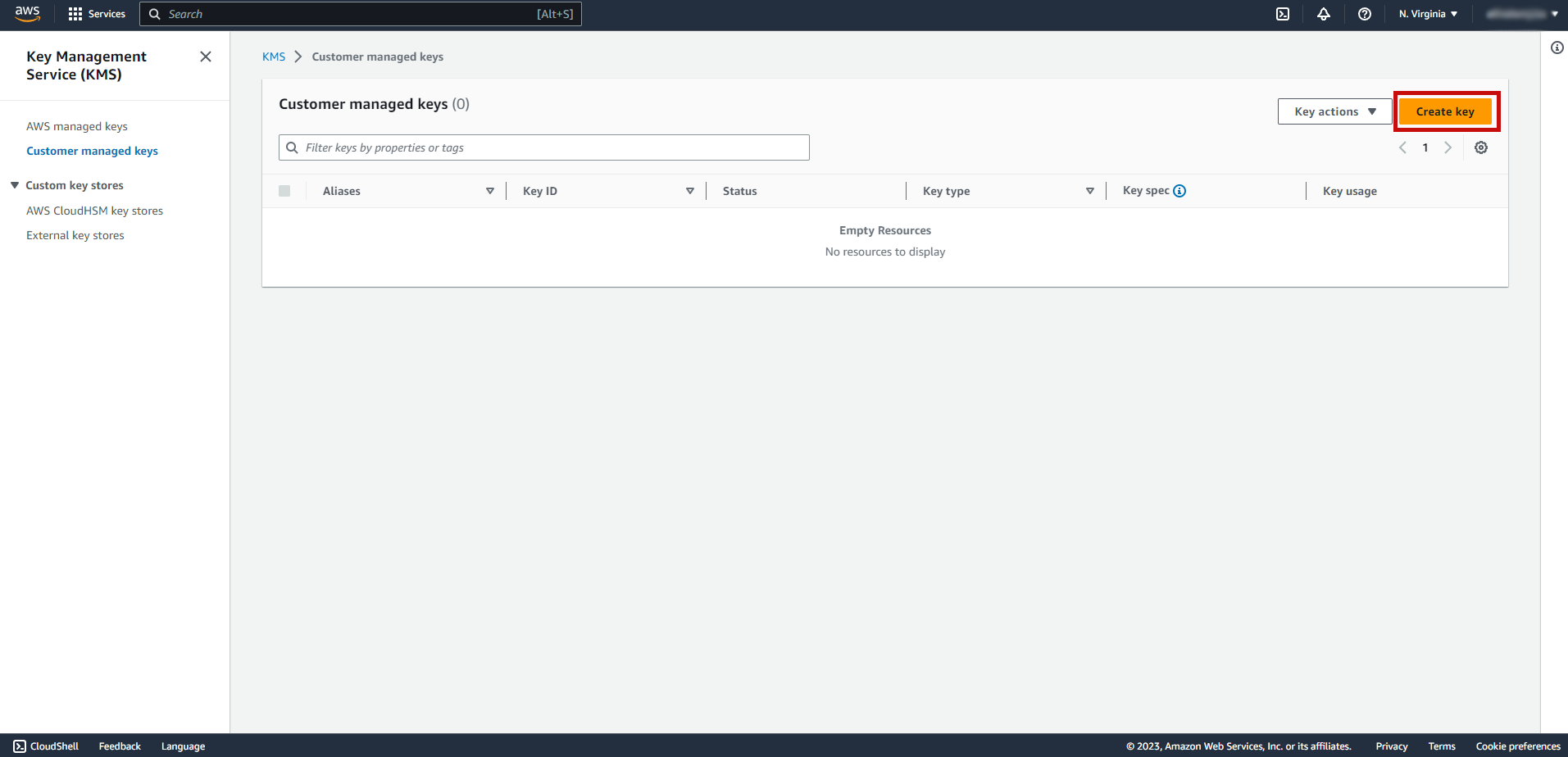

Clique em “Create key”.

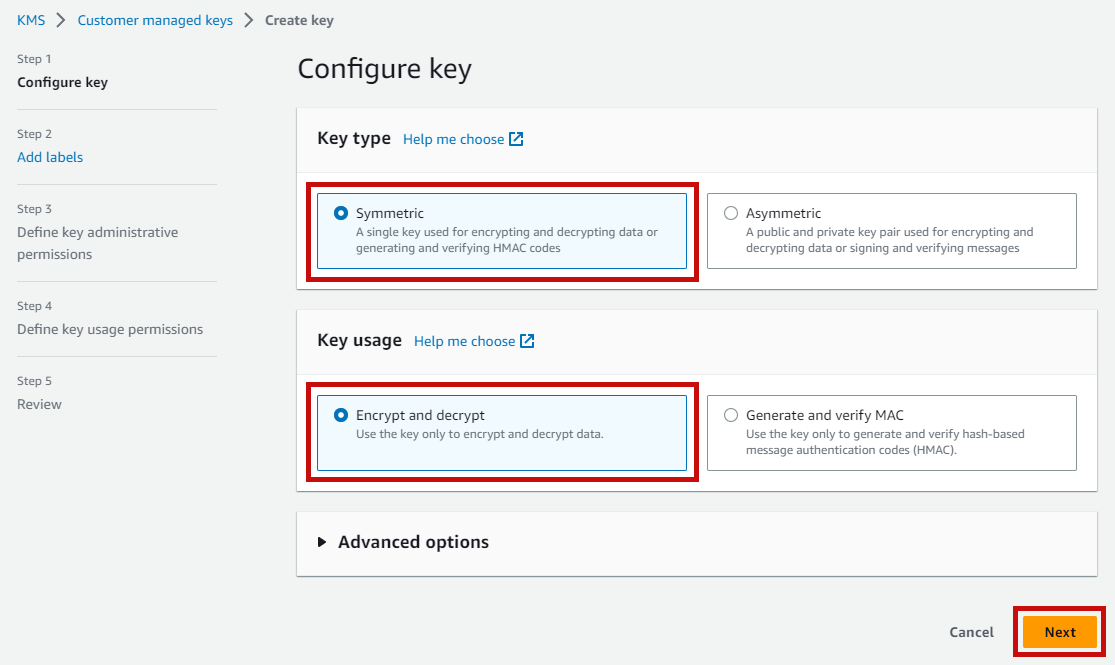

Selecione a “Key type” como “Symmetric” e a “Key usage” como “Encrypt and decrypt” e clique em “Next”.

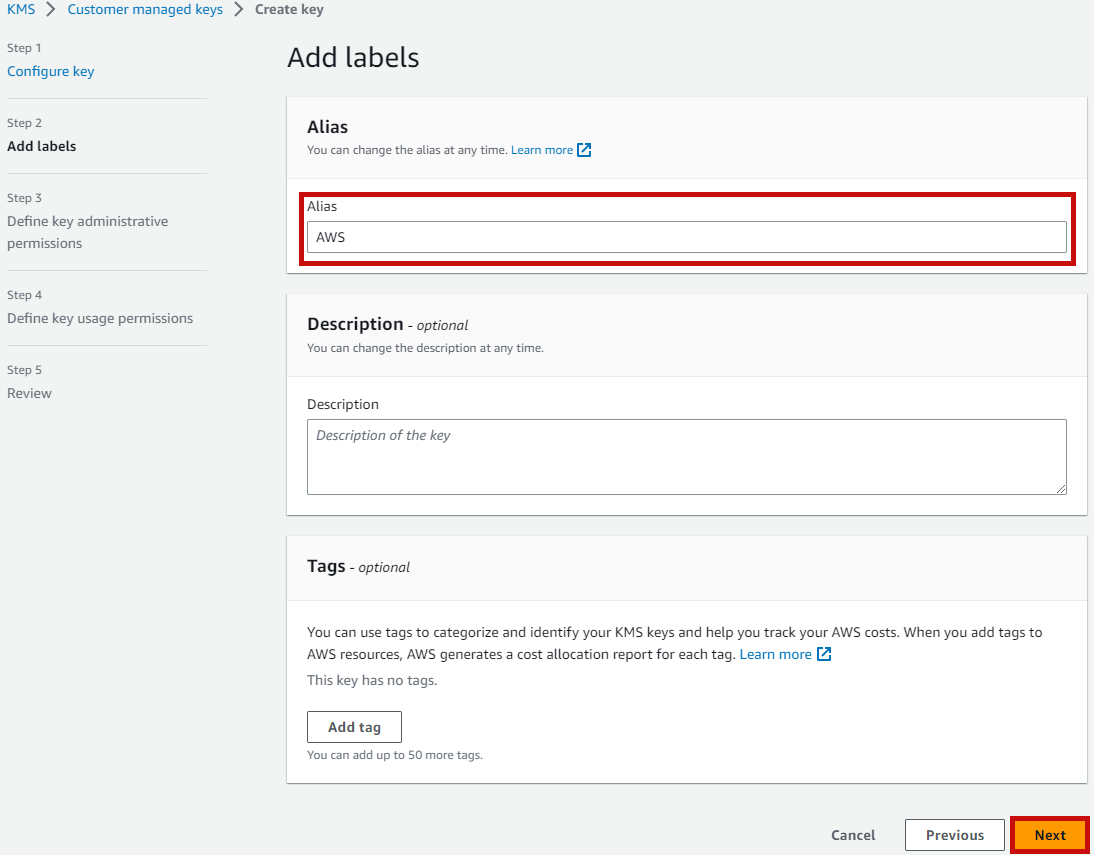

Defina um nome de sua escolha para o “Alias” da key e clique em “Next”.

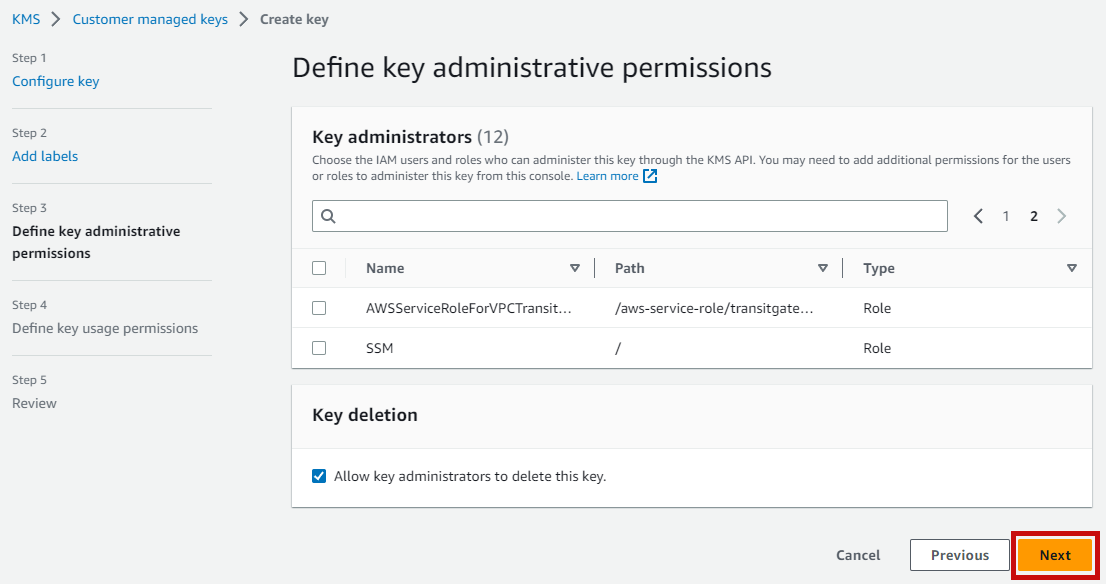

Em “Define key administrative permissions” clique em “Next”.

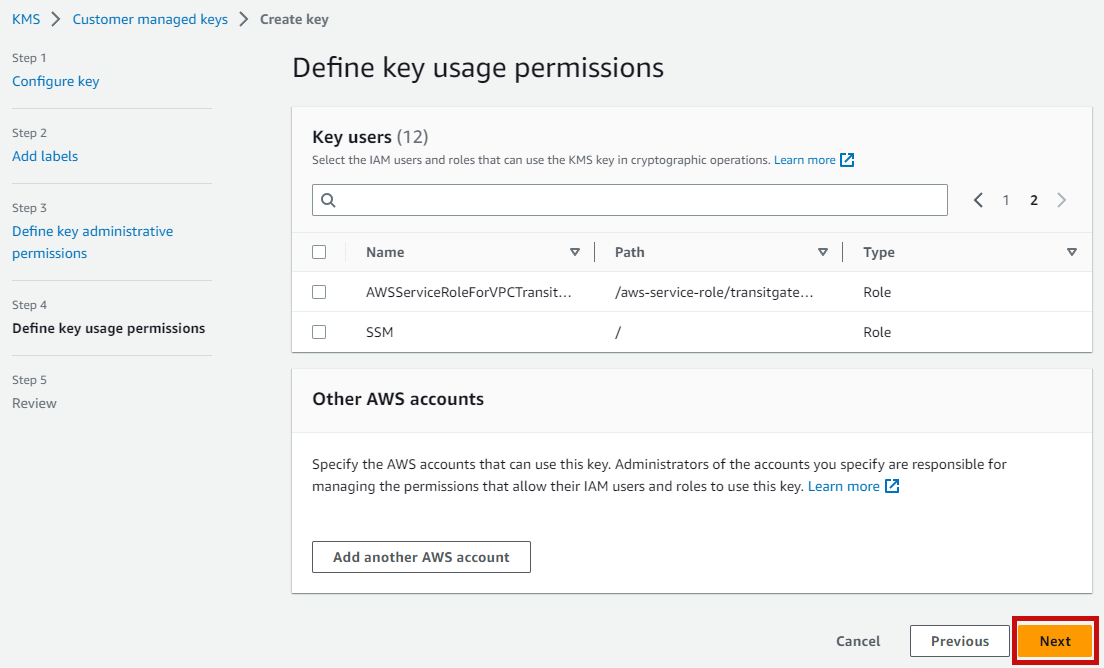

Em “Define key usage permissions” clique em “Next”.

Revise as informações e clique em “Finish” para criar a chave KMS.

Etapa 02 - Criptografando o volume EBS #

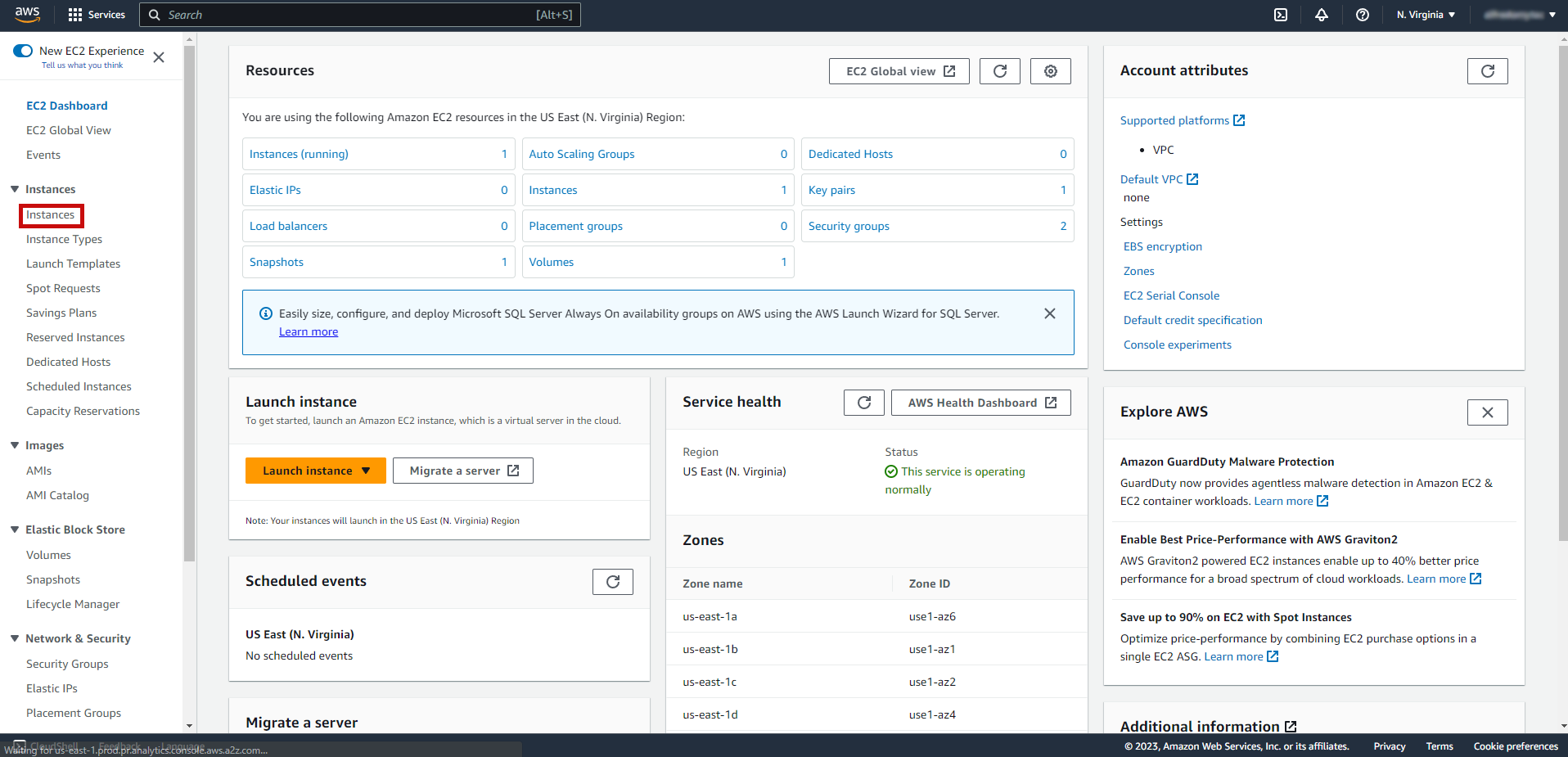

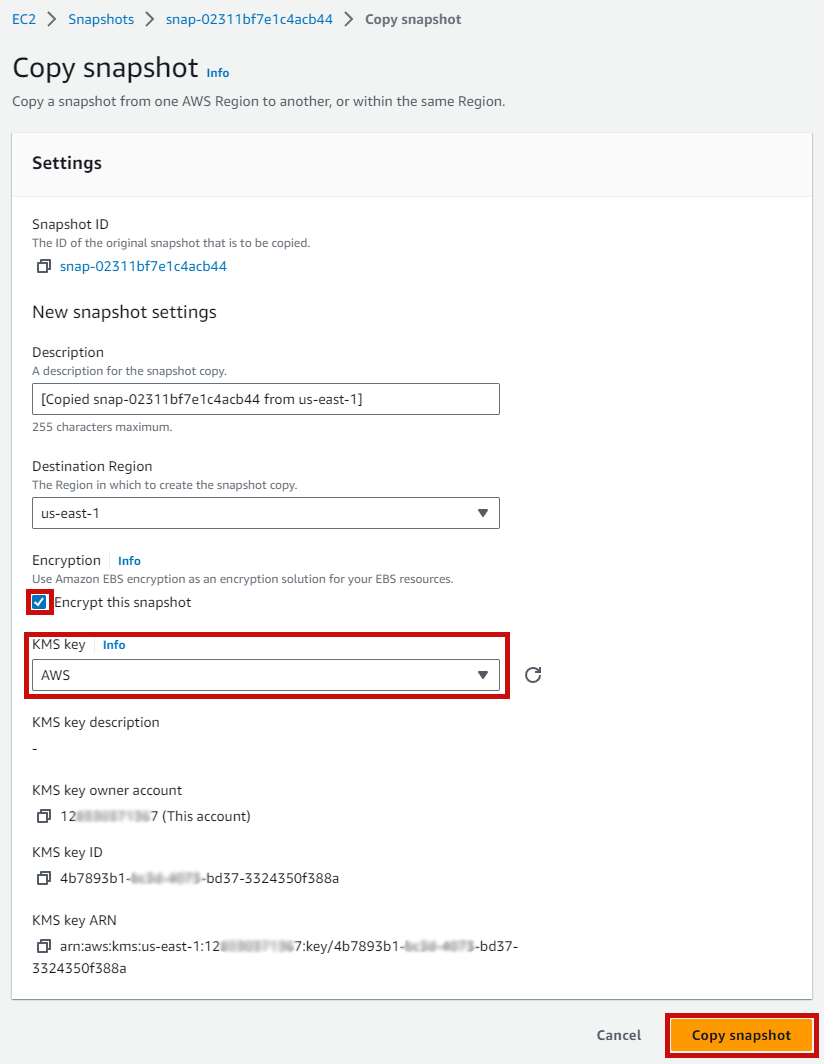

Acesse a console AWS e procure pelo serviço “EC2”.

No menu lateral a esquerda, clique em “Instances”.

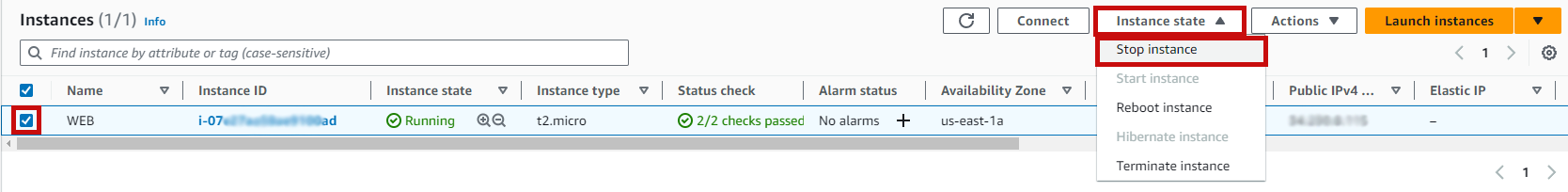

Selecione a instância desejada, clique em “Instance state” > “Stop instance”, confirme clicando em “Stop”.

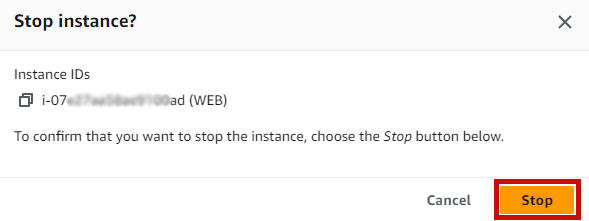

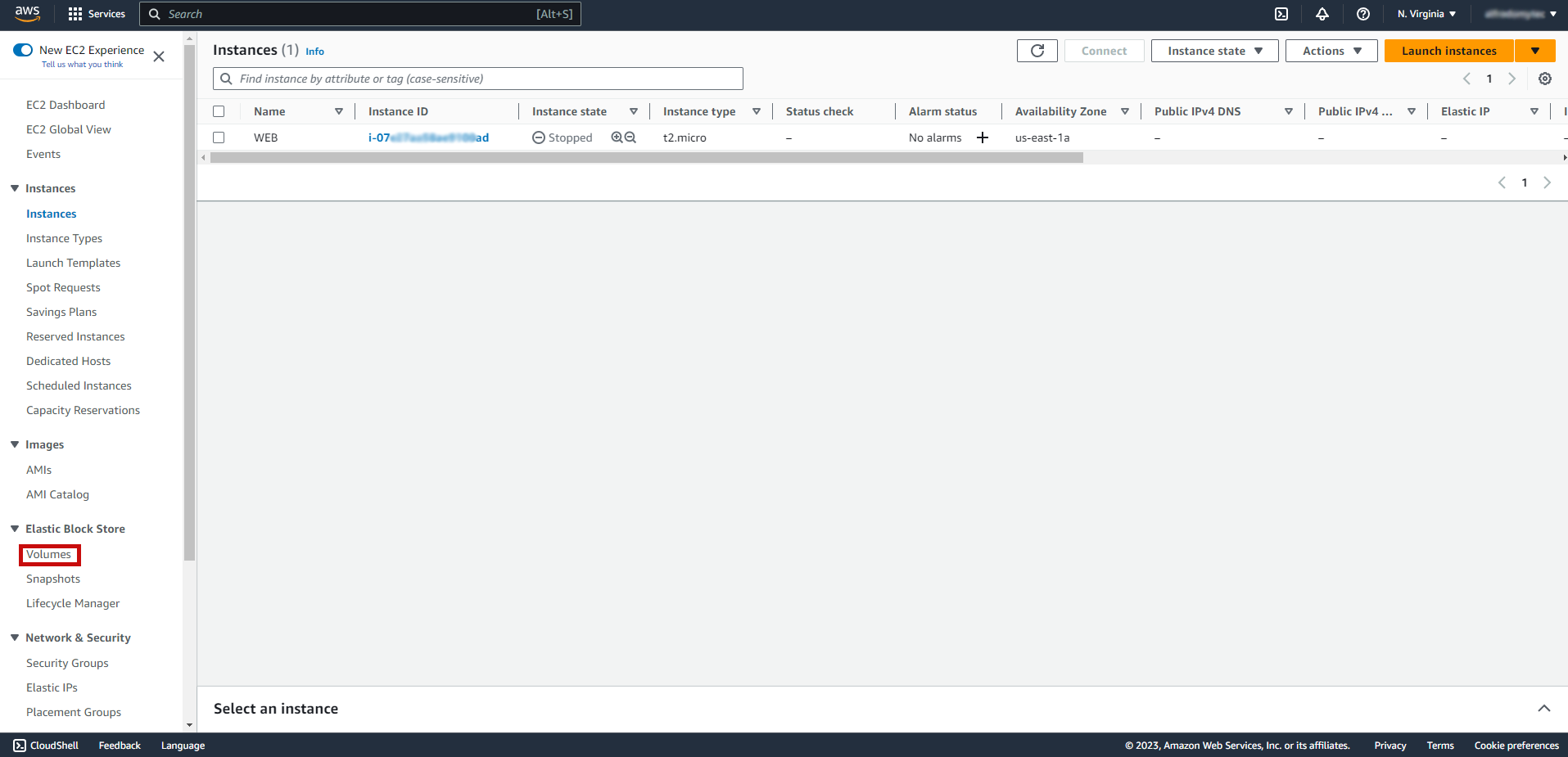

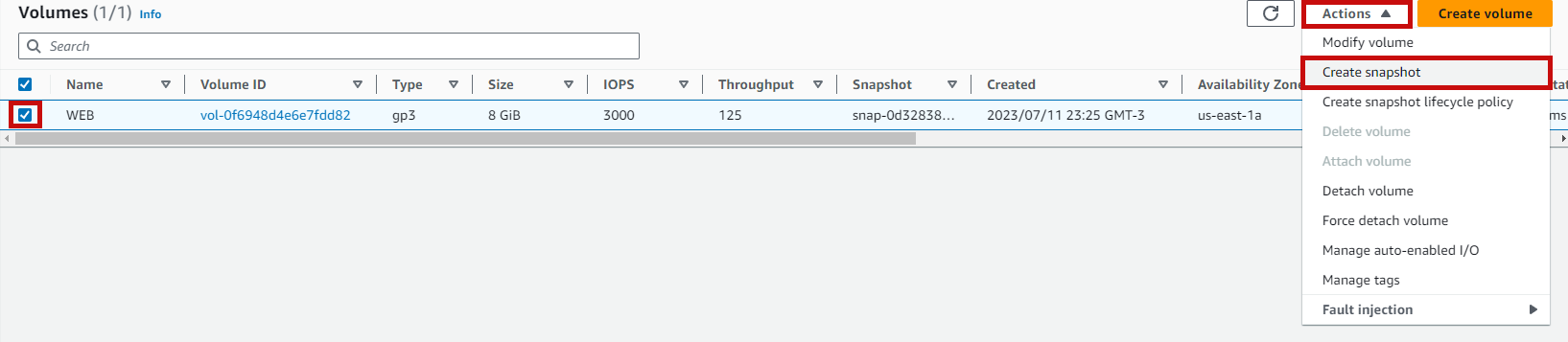

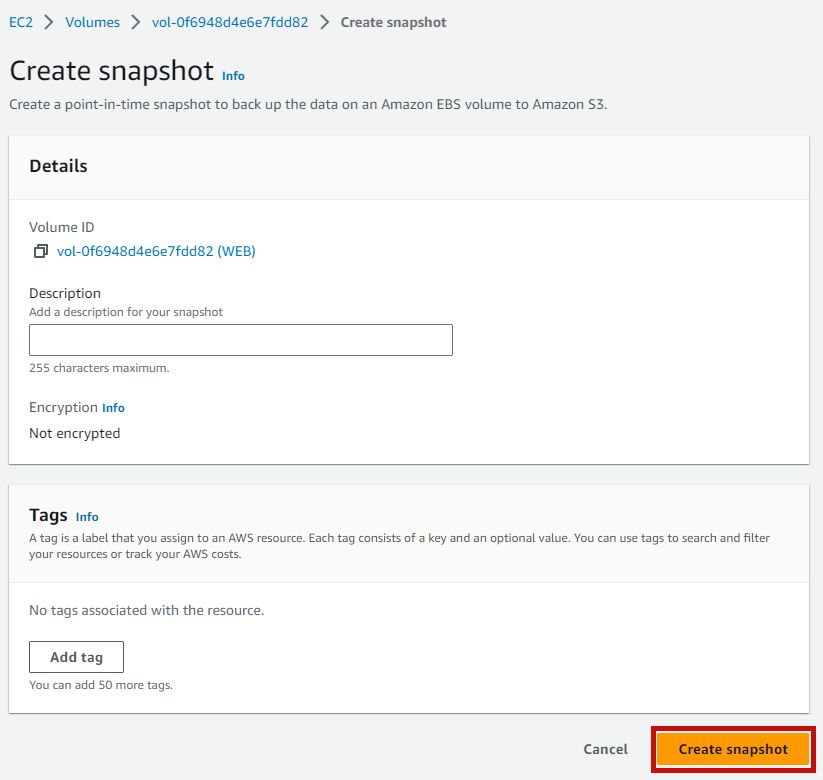

Após a instância desligar, gere um snapshot do volume EBS da instância, no menu lateral a esquerda, clique em “Volumes”.

Selecione o volume EBS e clique em “Actions” > “Create snapshot”.

Clique em “Create snapshot”.

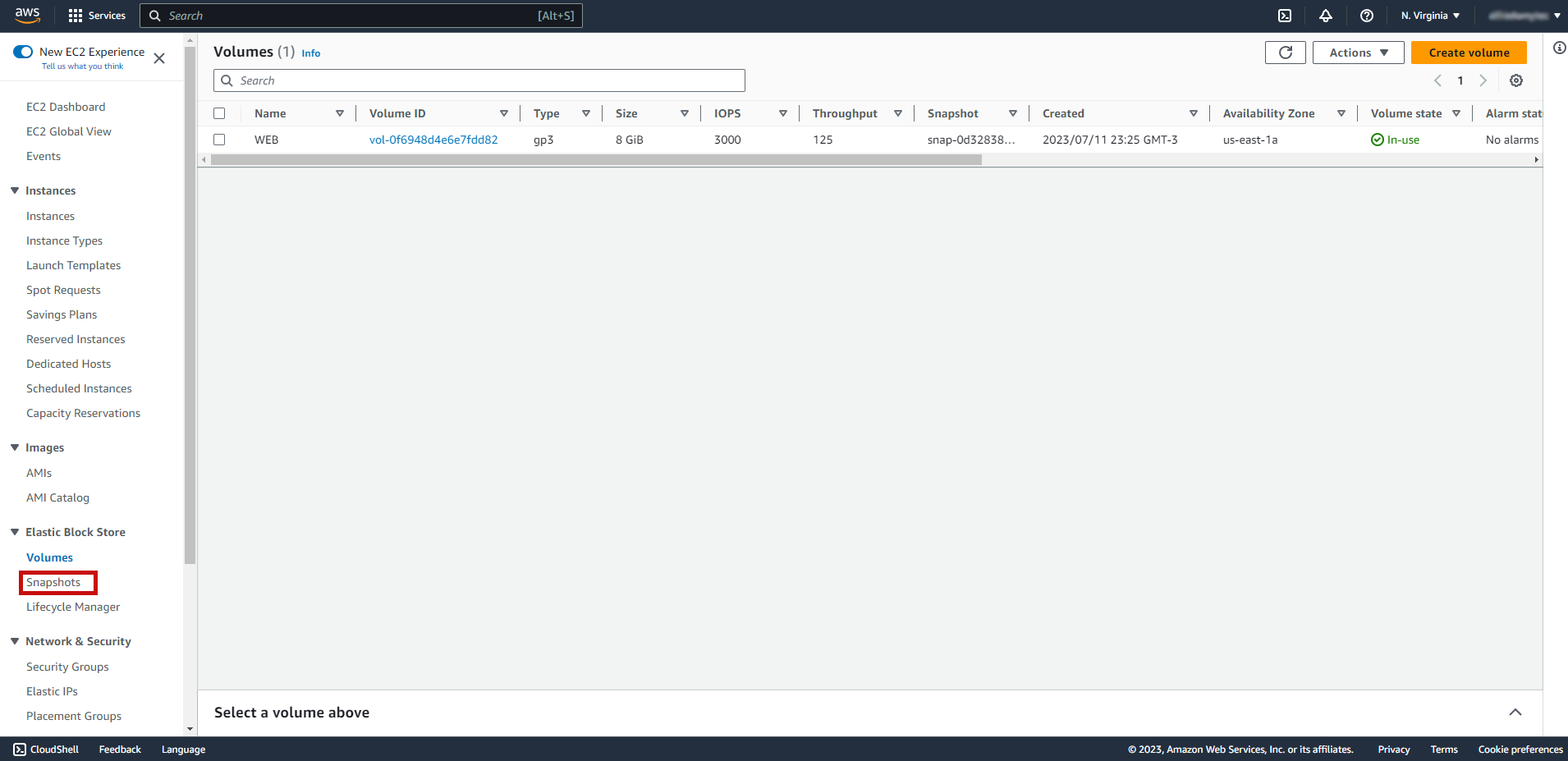

No menu lateral a esquerda, clique em “Snapshots”.

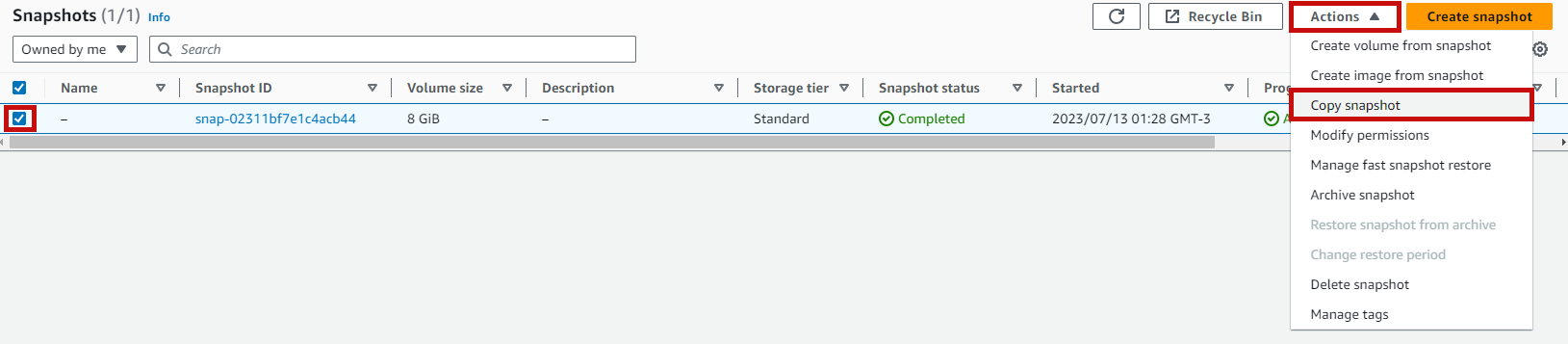

Selecione o snapshot, clique em “Actions” > “Copy snapshot”.

Marque a opção “Encrypt this snapshot”, em “KMS key” selecione a CMK criada na etapa 01 e clique em “Copy snapshot”.

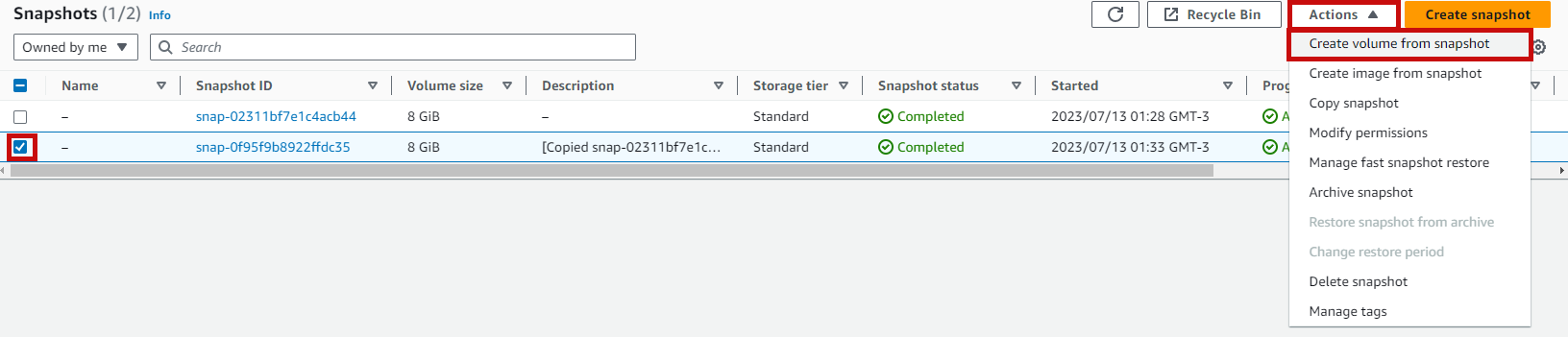

Após a cópia do snapshot finalizar, selecione o snapshot criptografado e clique em “Actions” > “Create volume from snapshot”.

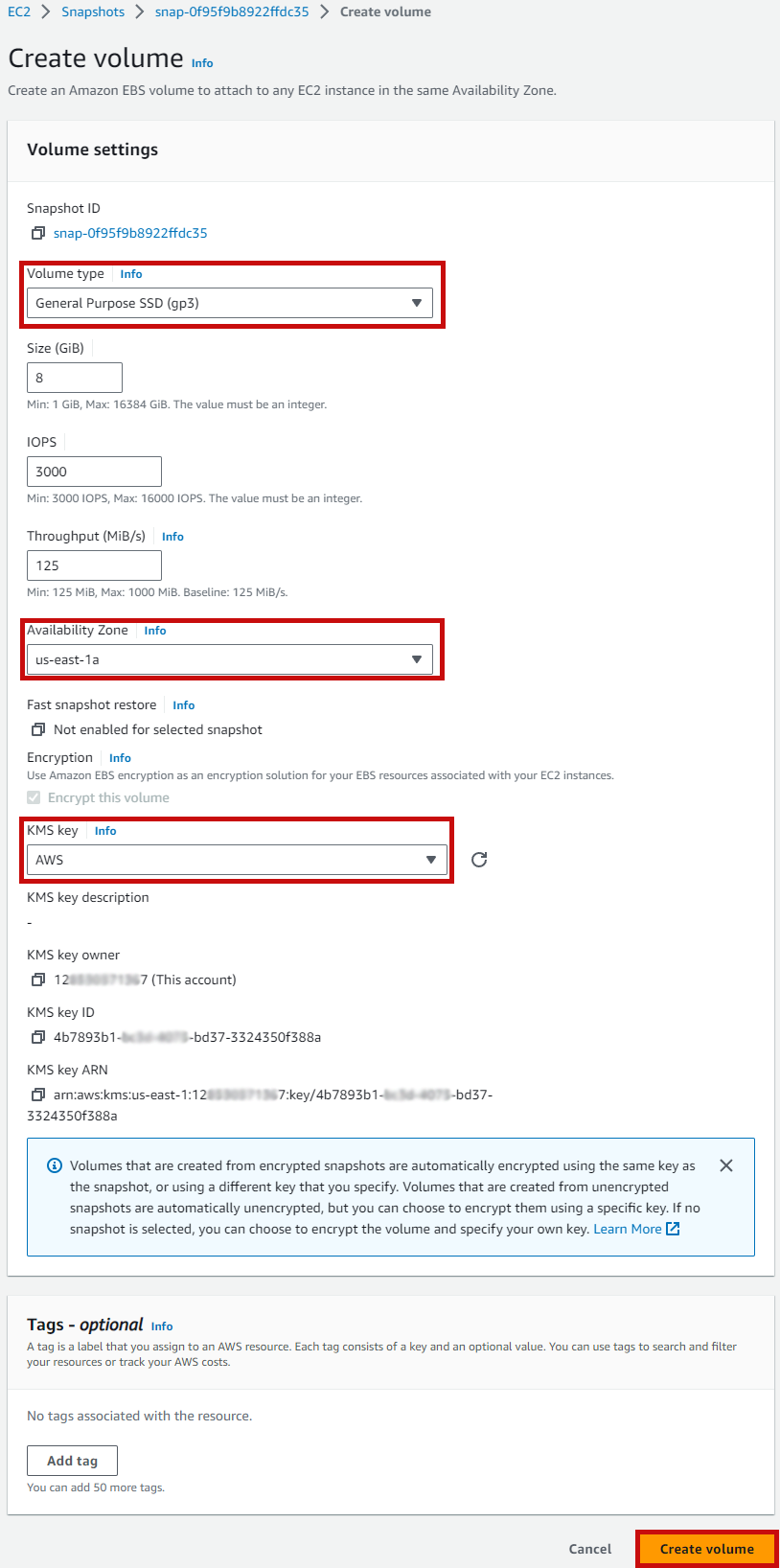

Defina o “Volume type” de sua escolha, garanta que o volume seja criado na mesma “Availability Zone” da instância EC2, em “KMS key” selecione a CMK criada na etapa 01 e clique em “Create volume”.

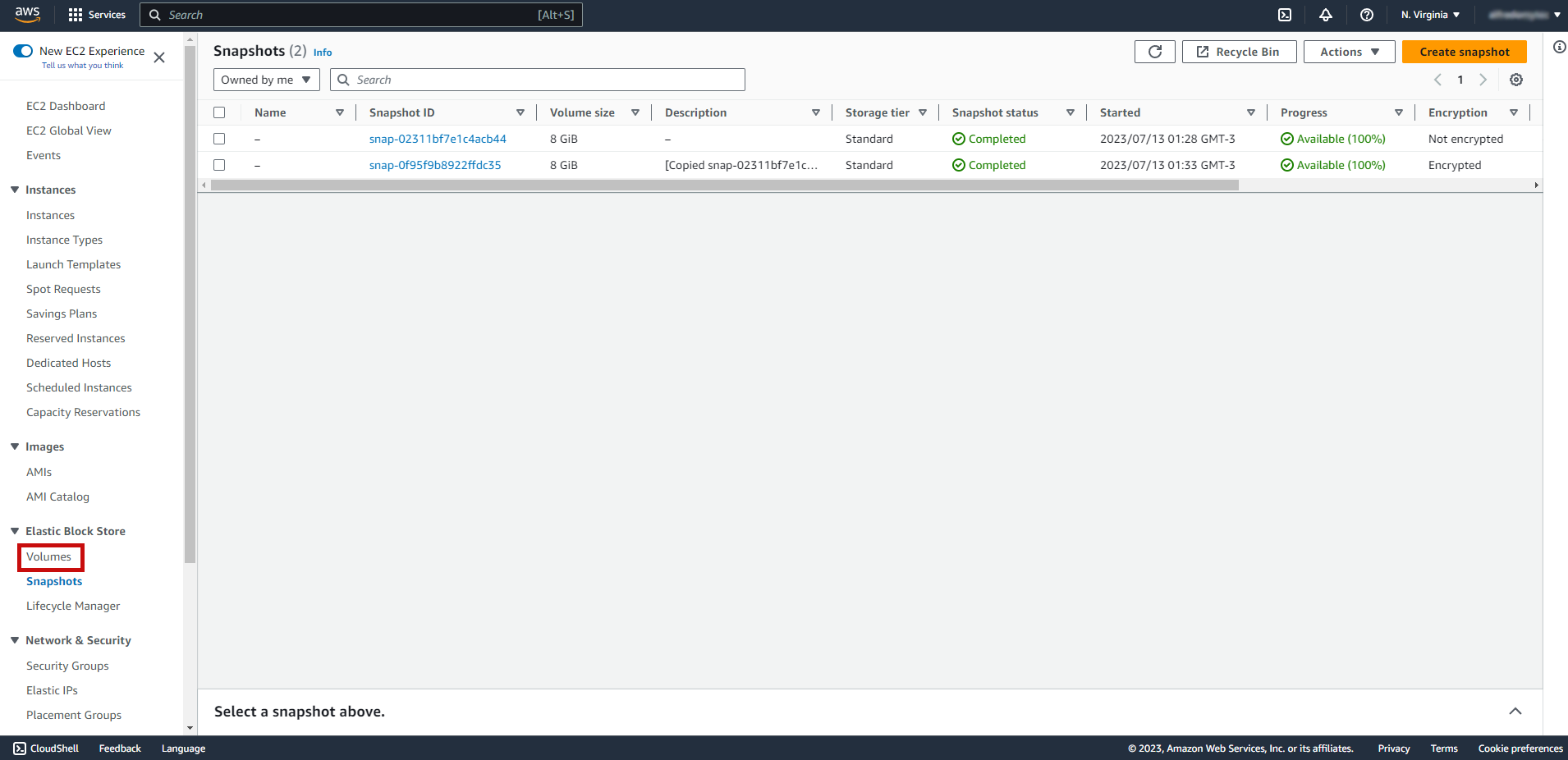

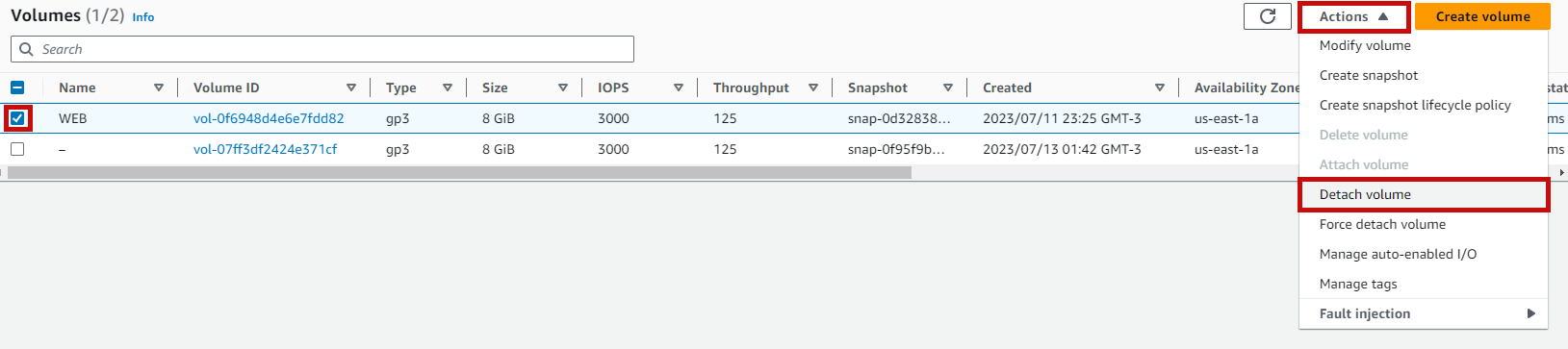

No menu lateral a esquerda, clique em “Volumes”.

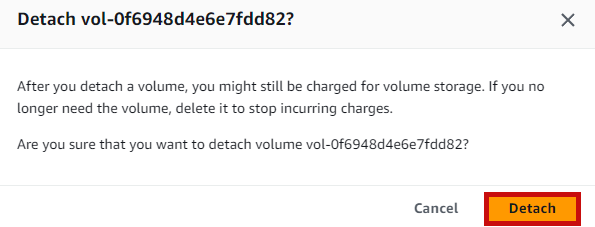

Primeiro precisamos desatachar o volume sem criptografia da instância EC2, selecione o volume e clique em “Actions” > “Detach volume”, confirme clicando em “Detach”.

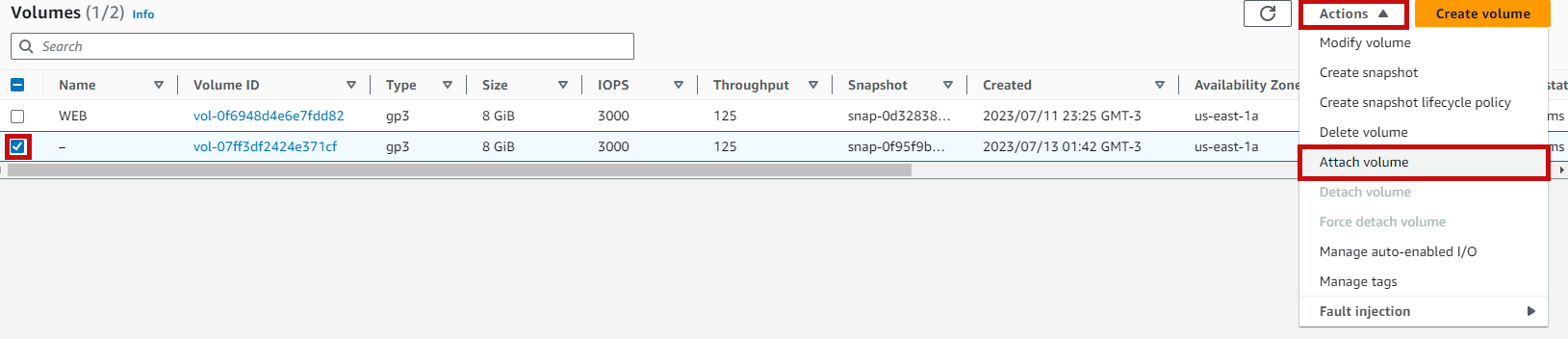

Em seguida, selecione o volume criptografado e clique em “Actions” > “Attach volume”.

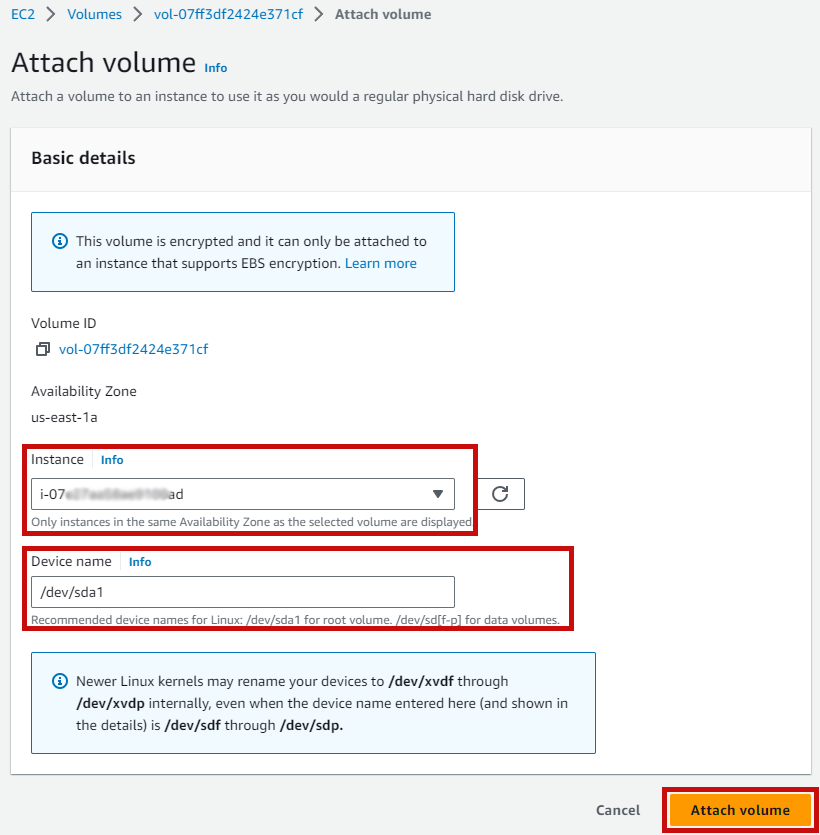

Em “Instance” selecione a instância EC2 e em “Device name” digite “/dev/sda1” pois o volume é um root volume de uma instância Linux e clique em “Attach volume”.

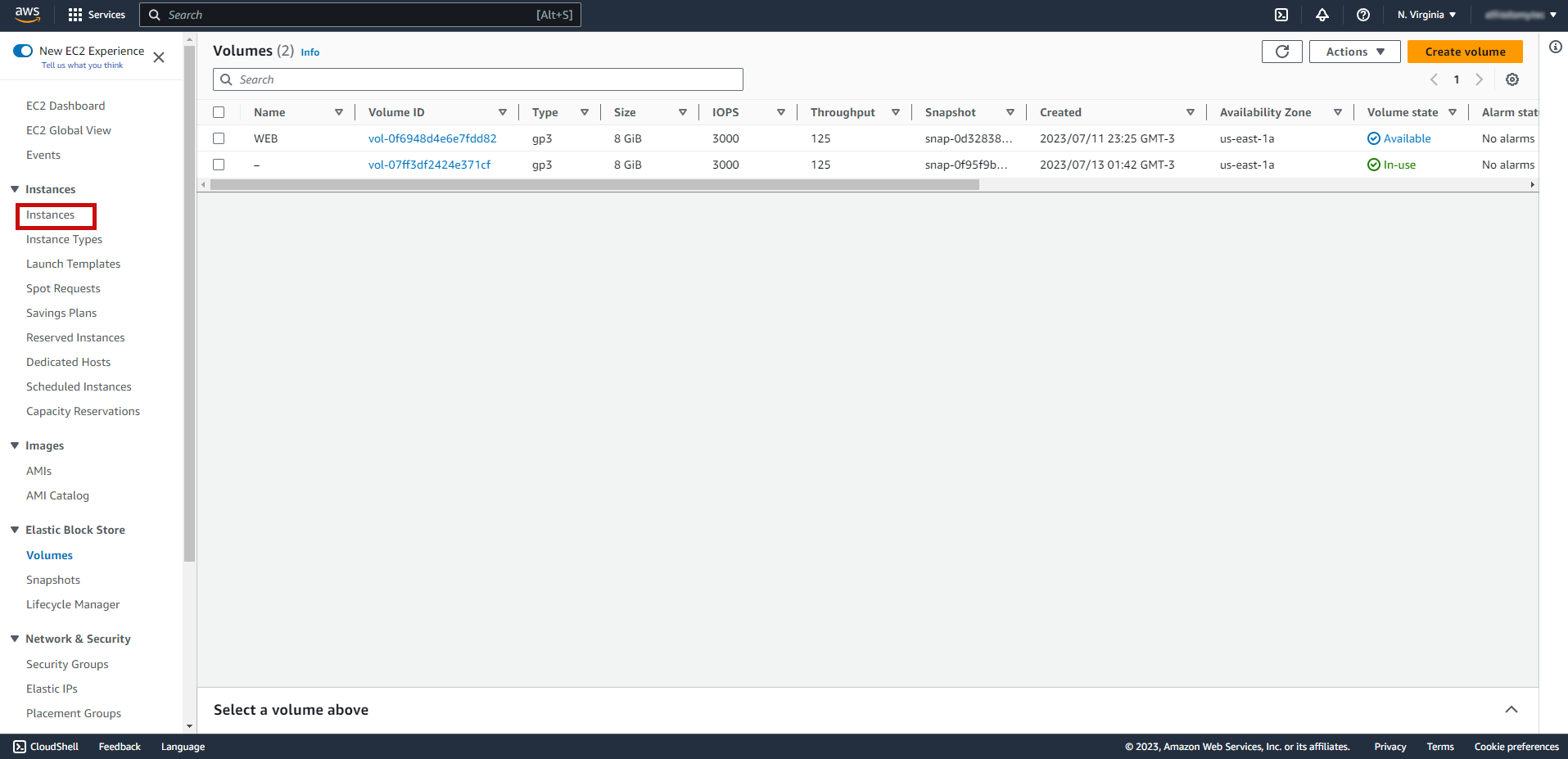

No menu lateral a esquerda, clique em “Instances”.

Selecione a instância desejada, clique em “Instance state” > “Start instance”.

Pronto, no print abaixo podemos ver que o volume EBS está criptografado.

Espero tê-lo ajudado! Se houver alguma dúvida, não hesite em entrar em contato.