Criar IAM Role Cross-Account

Tabela de conteúdos

É uma prática recomendada pela AWS a utilização de várias contas para aprimorar a segurança, eficiência, controle de recursos e a segregação de ambientes.

Neste tutorial, abordaremos um cenário comum: a necessidade de conceder acesso a recursos da AWS em uma conta de destino a partir de uma conta de origem diferente. Isso é conhecido como “IAM Role Cross-Account”. Essa configuração é útil em casos como compartilhamento de recursos entre equipes, ambientes de desenvolvimento e produção separados ou até mesmo entre organizações diferentes que colaboram na AWS.

Pré-requisitos: #

Duas contas AWS, a conta A (origem - conta que requer acesso à conta de destino) será nossa conta principal onde iremos criar o usuário (IAM User) e a conta B (destino - conta com os recursos aos quais você deseja acessar) será a conta onde iremos criar a função (IAM Role) para que o nosso usuário da conta A assuma e tenha as permissões necessárias para administrar a conta B.

Etapa 01 - Criar o usuário (Conta A) #

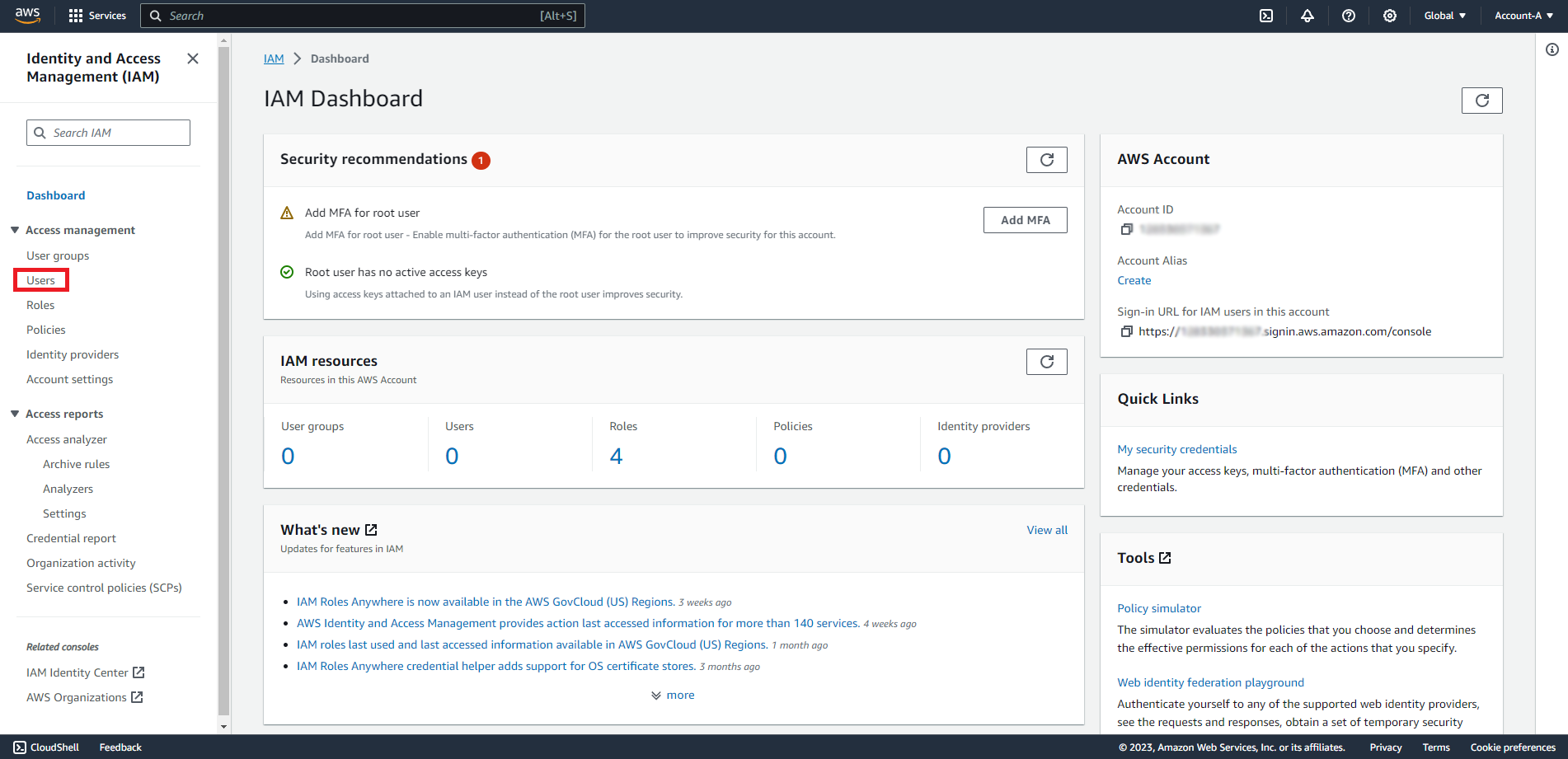

Acesse a console AWS e procure pelo serviço “IAM”.

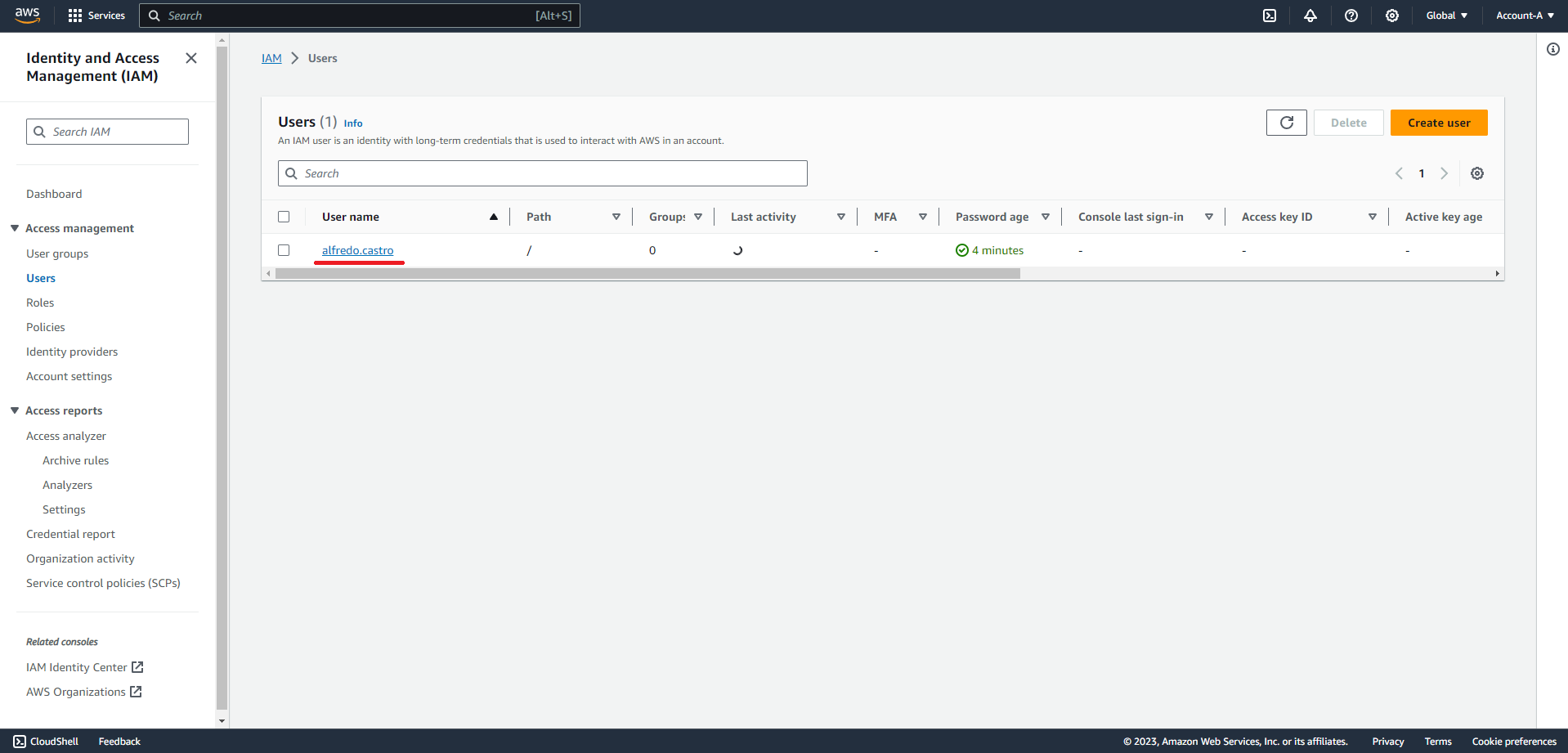

No menu lateral a esquerda, clique em “Users”.

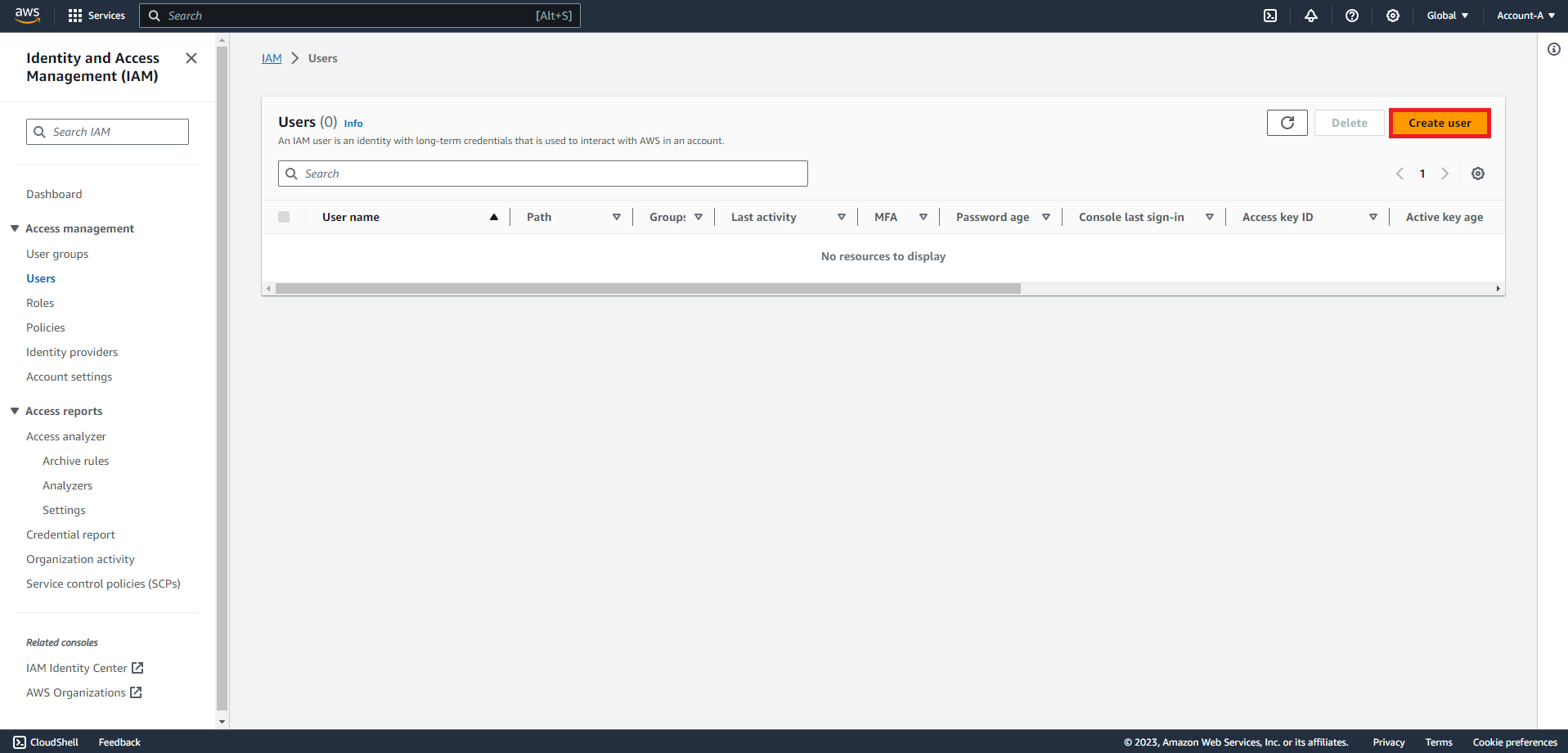

Clique em “Create user”.

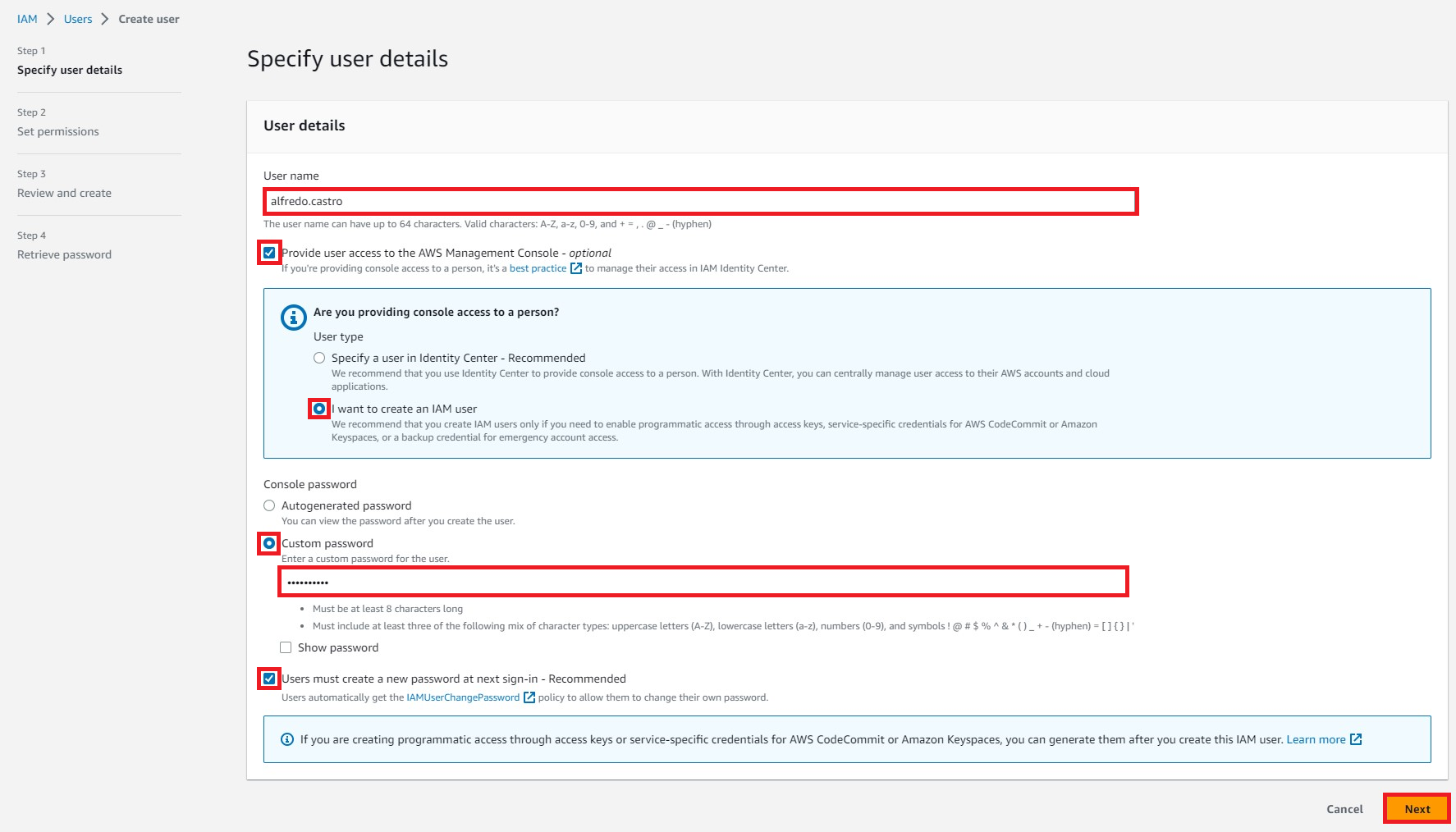

Defina um username para o usuário, marque a opção “Provide user access to the AWS Management Console” para que o usuário tenha acesso via Console Web da AWS, marque a opção “I want to create an IAM user” para criar um usuário IAM. Se você deseja especificar uma senha personalizada, marque a opção “Custom password” e digite a senha. Por último, se desejar que o usuário redefina a senha assim que acessar o console, marque a opção “Users must create a new password at next sign-in” e clique em “Next”.

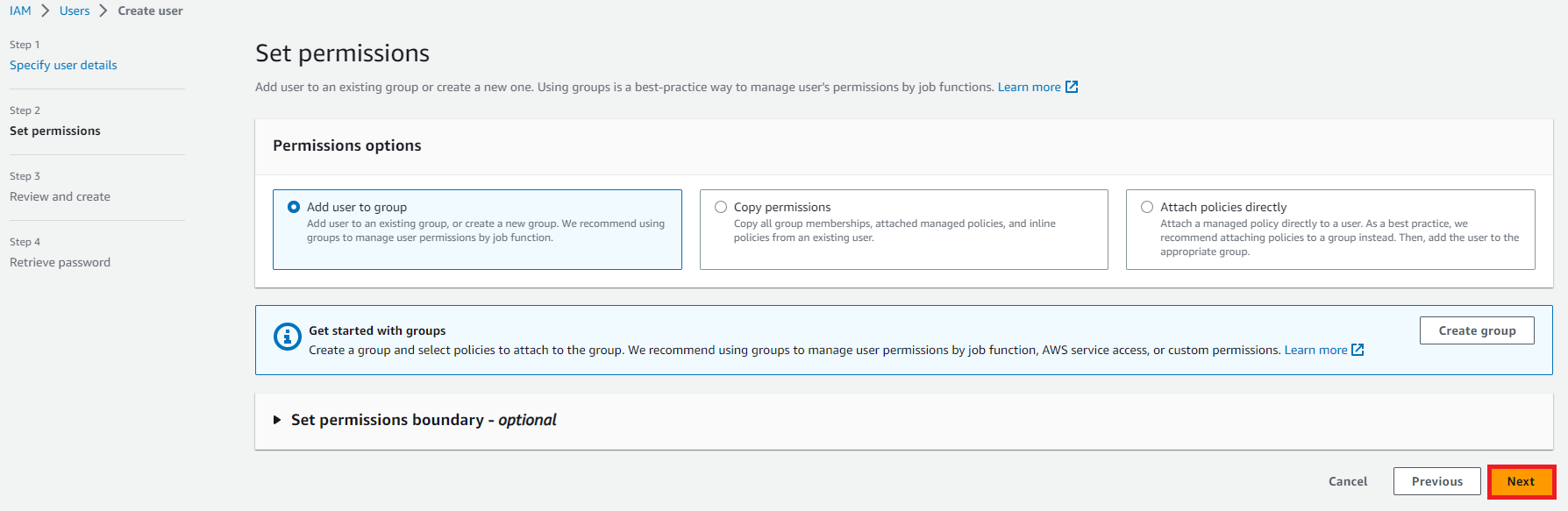

Nesta etapa, definimos as permissões para o usuário. Por enquanto, não iremos atribuir nenhuma permissão, apenas clique em “Next”.

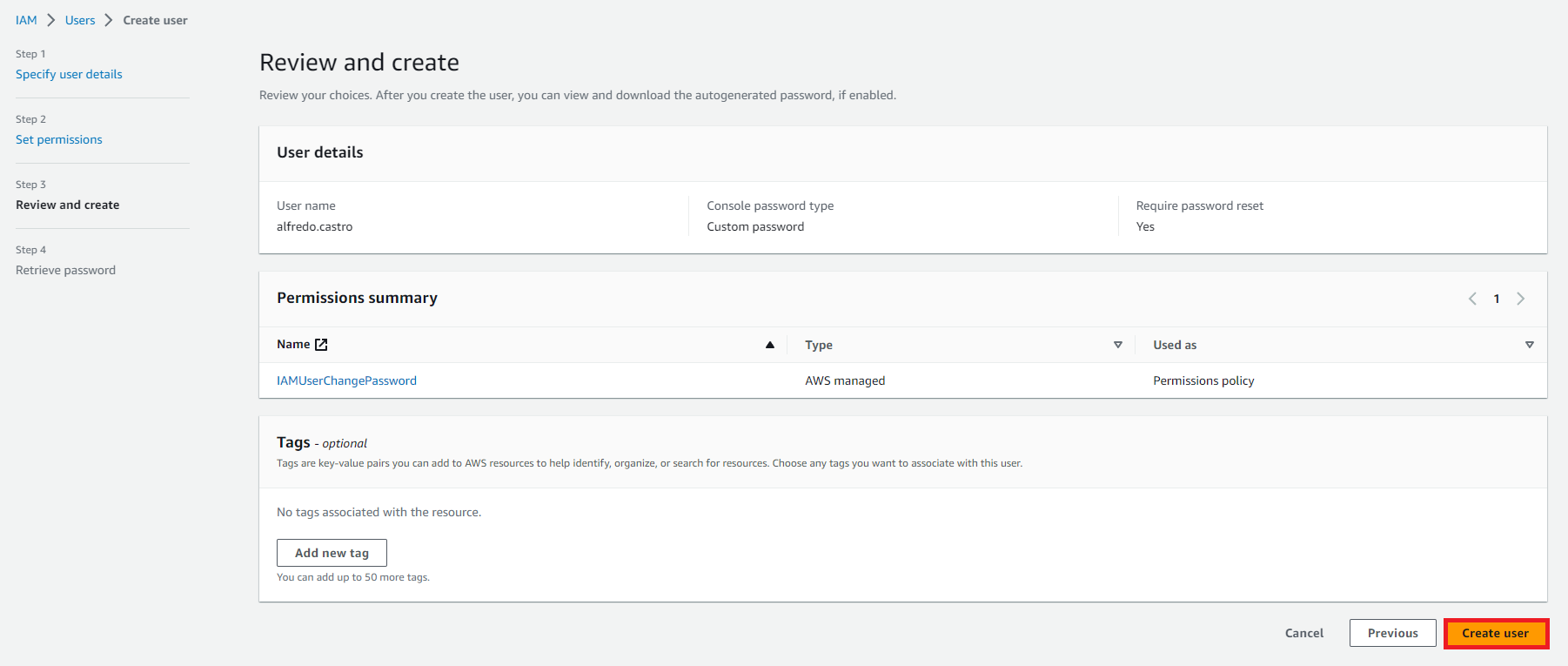

Revise as informações e clique em “Create user”.

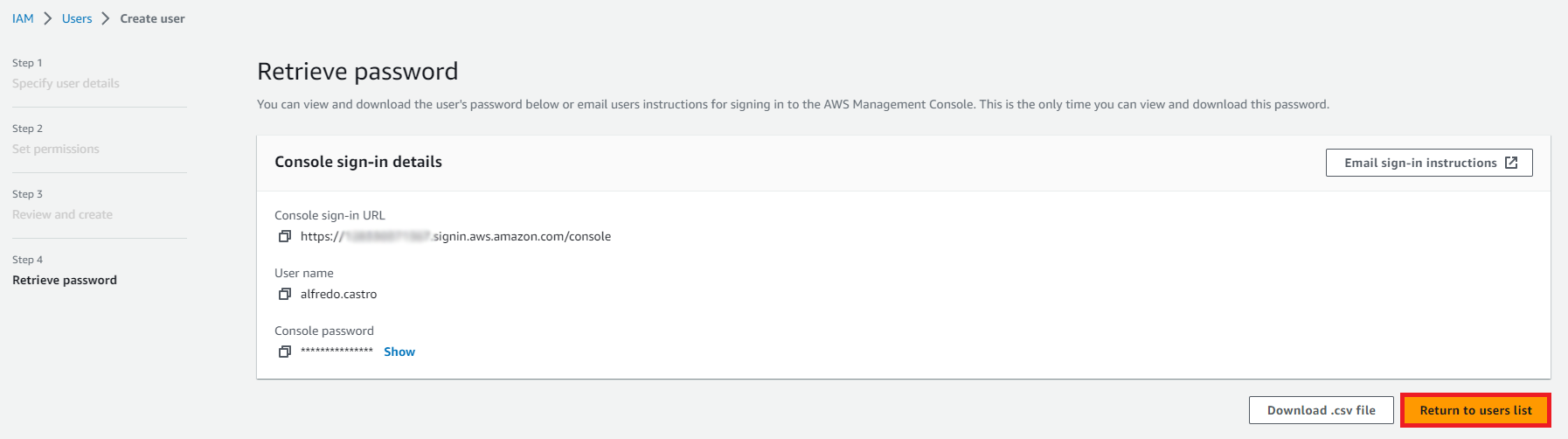

Salve as informações de acesso e clique em “Return to users list”.

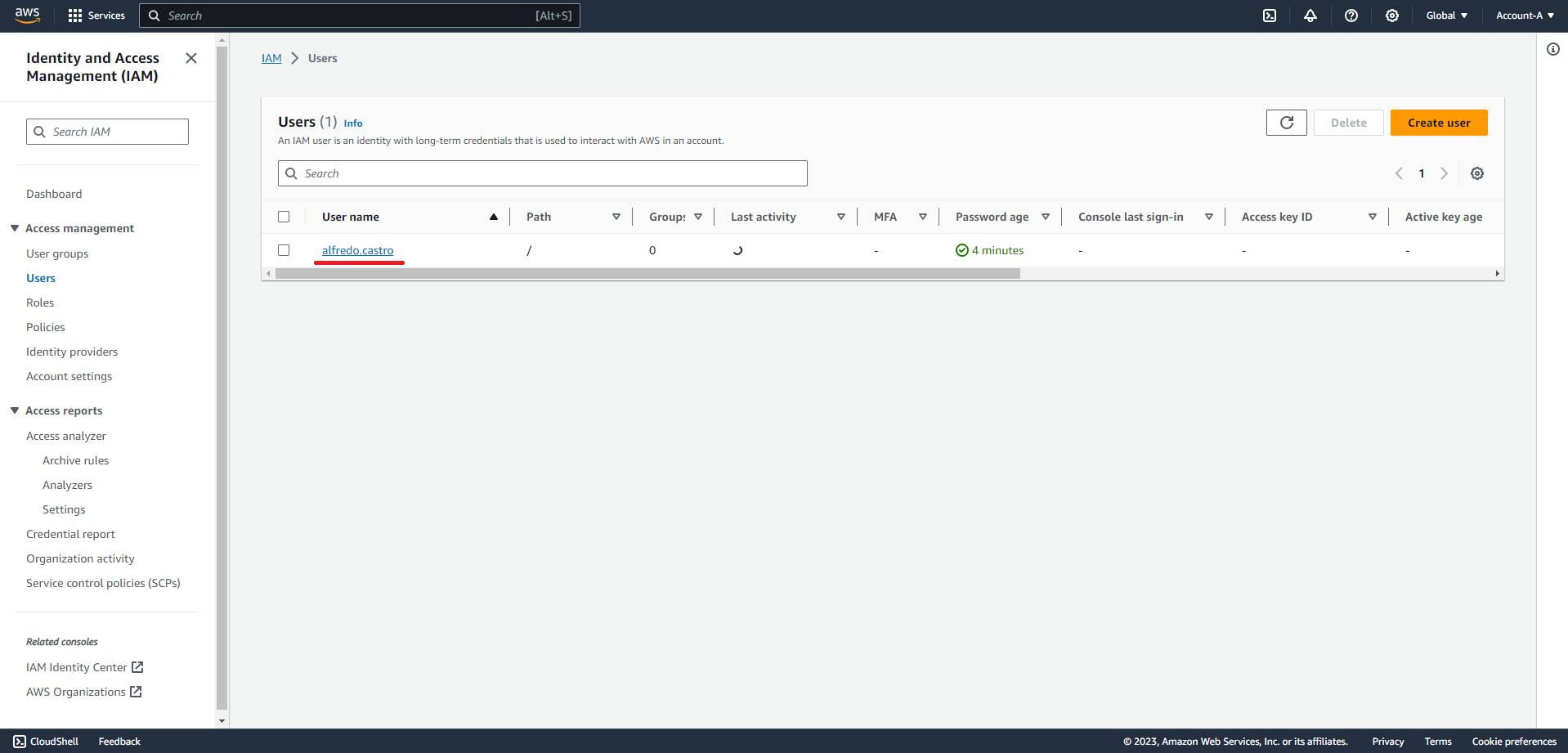

Na tela de “Users”, podemos ver o nosso usuário recém criado.

Etapa 02 - Criar a IAM Role (Conta B) #

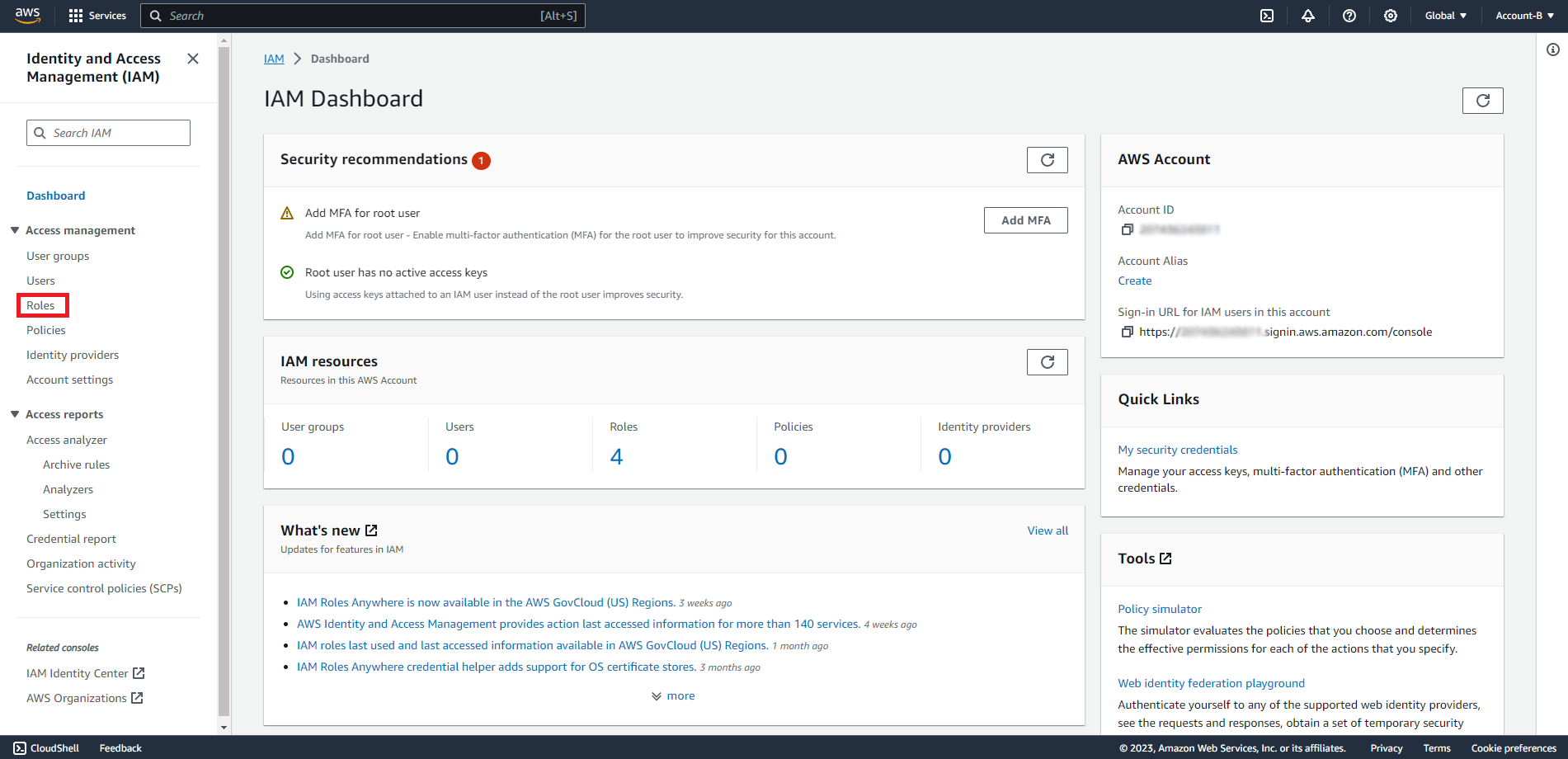

Acesse a console AWS e procure pelo serviço “IAM”.

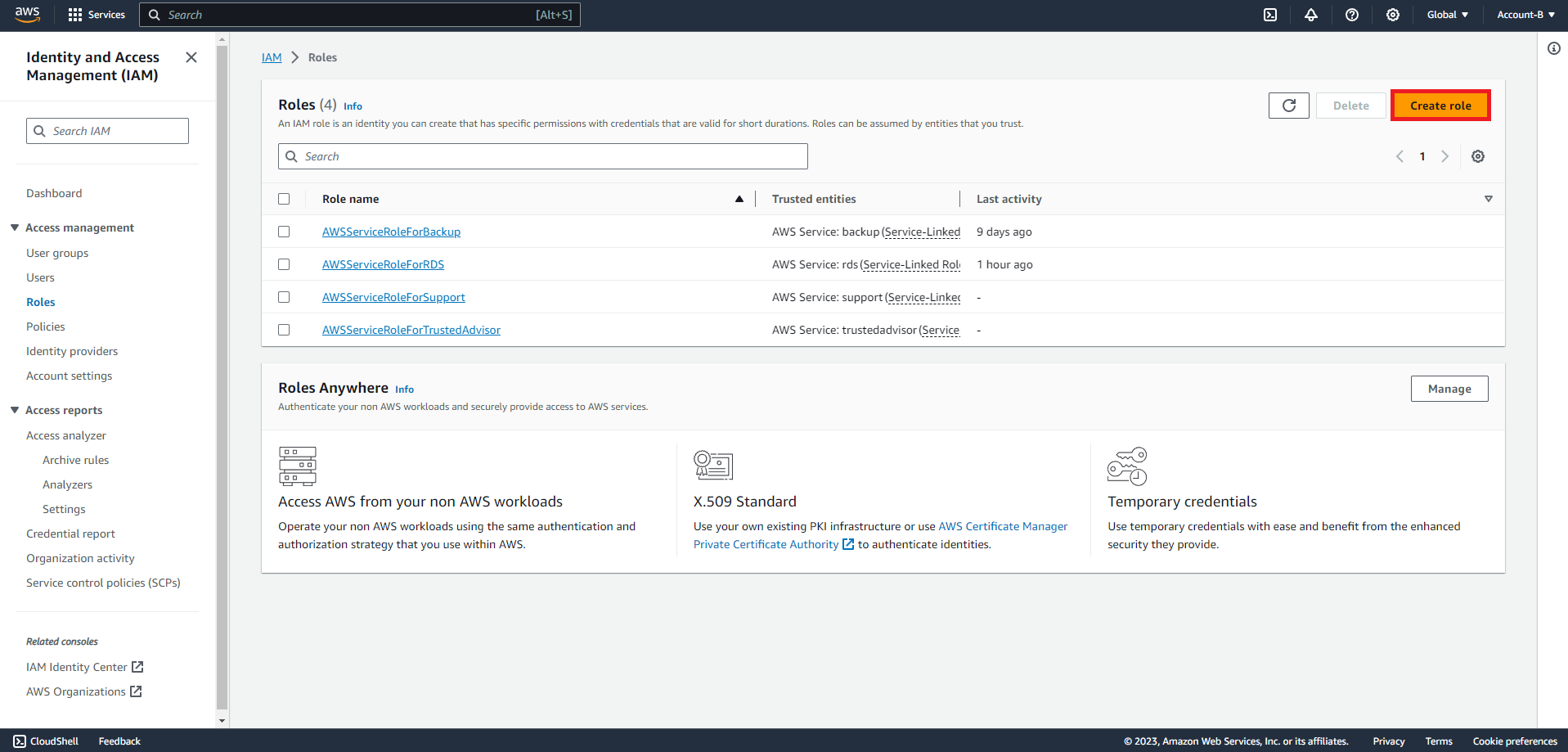

No menu lateral a esquerda, clique em “Roles”.

Clique em “Create role”.

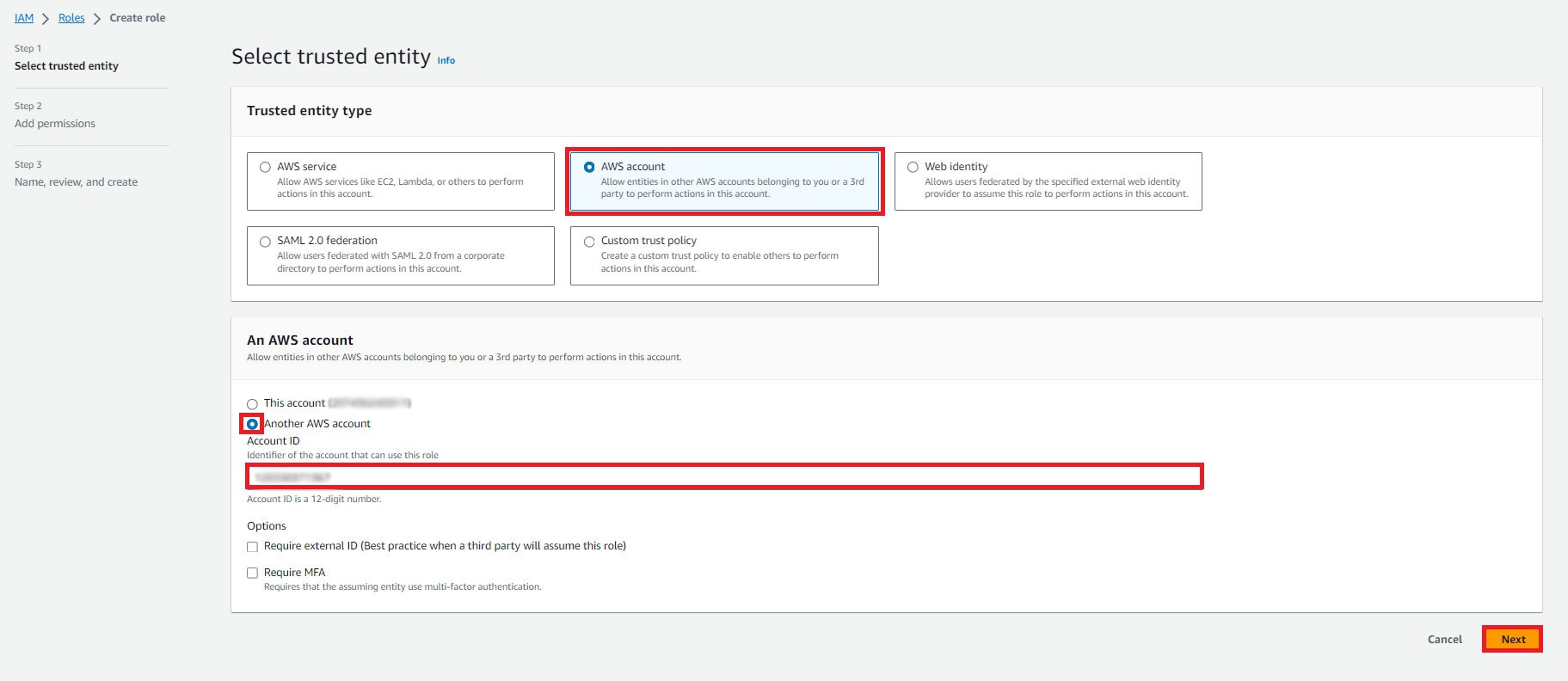

Marque a entidade confiável como “AWS account”, marque a opção “Another AWS account” e digite o Account ID de 12 digitos da conta A (você consegue visualizar o Account ID no passo 8 da etapa anterior), em seguida clique em “Next”.

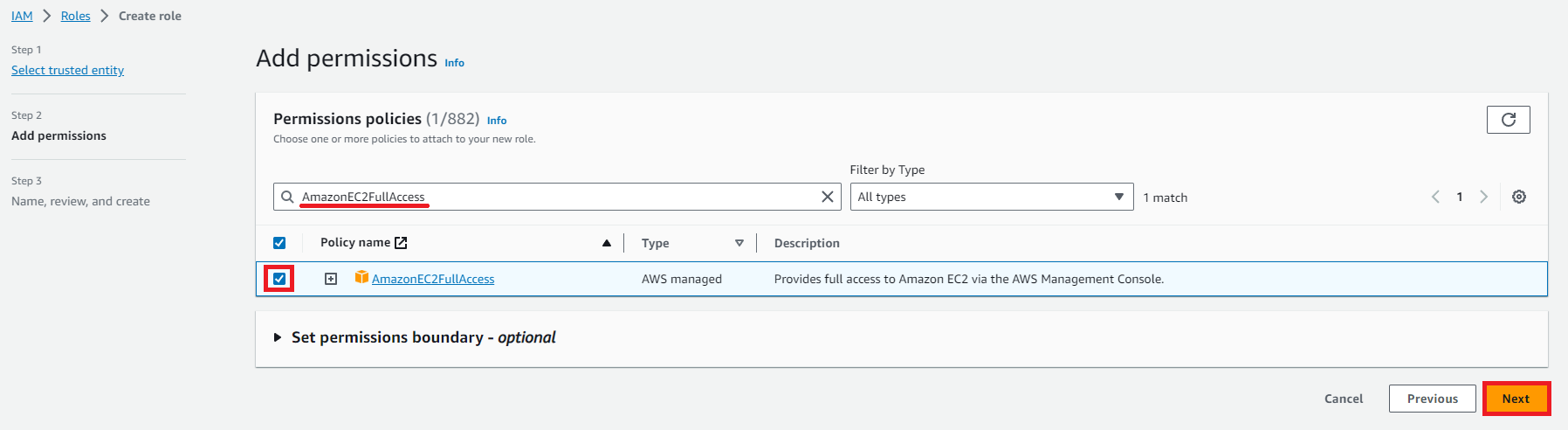

Selecione as permissões que deseja conceder ao usuário da conta A. Neste exemplo, estamos concedendo a permissão “AmazonEC2FullAccess”. O usuário da conta A que criamos terá permissão total para acessar os recursos EC2 na conta B. Em seguida, clique em “Next”.

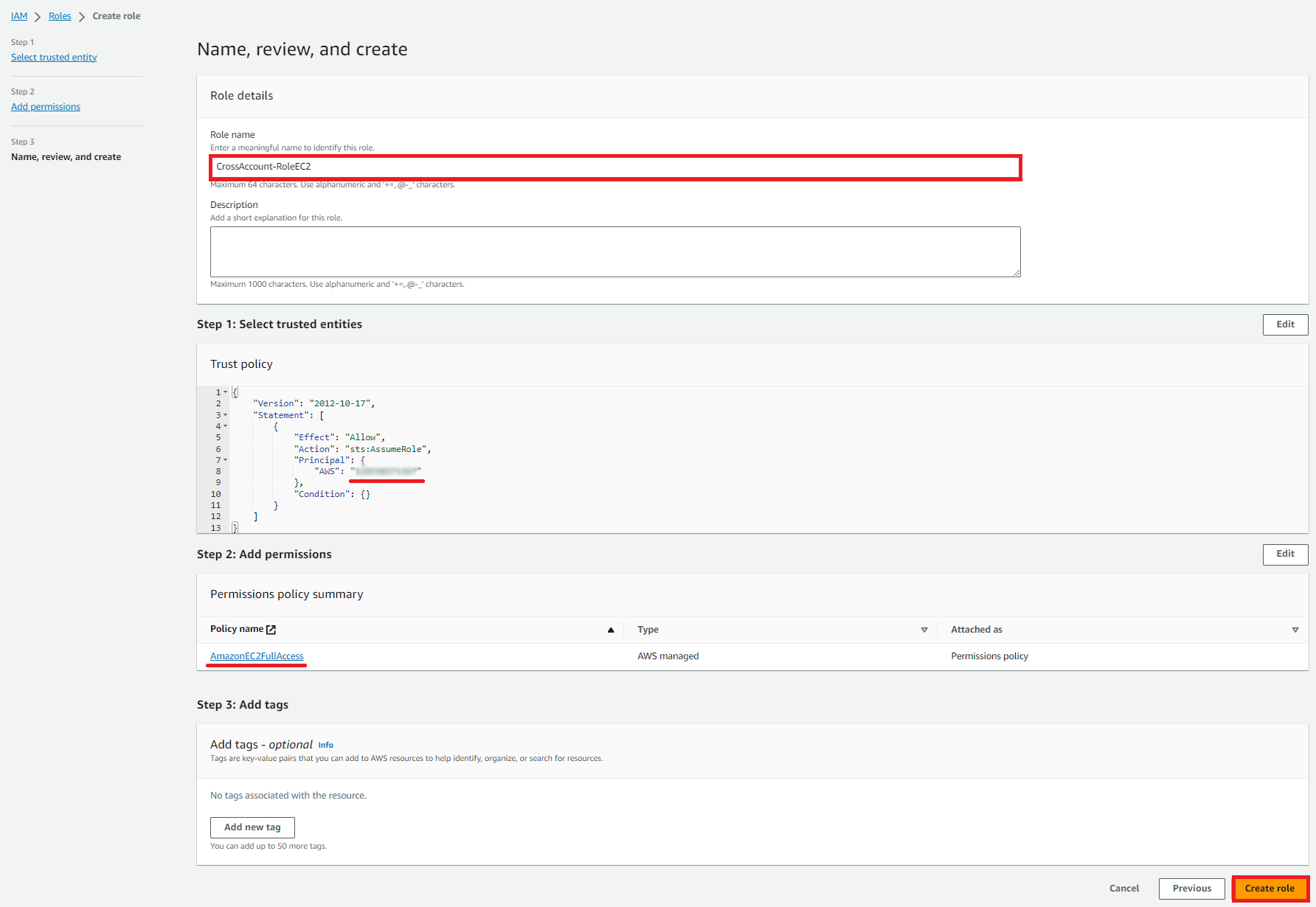

Defina um nome para a Role, revise as informações da entidade confiável (garanta que esteja com o Account ID da conta A) e as permissões corretas. Em seguida, clique em “Create role”.

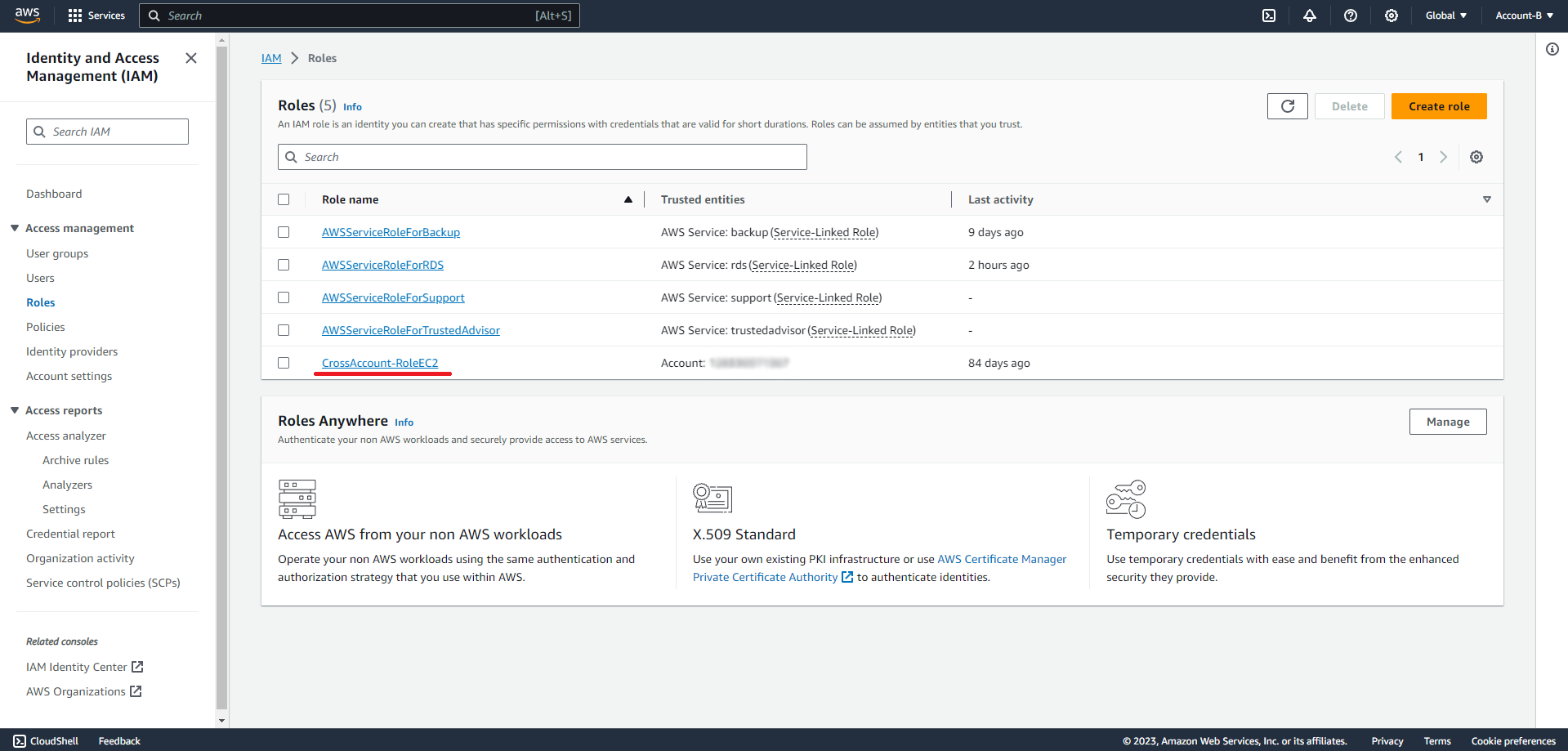

Na tela de “Roles”, podemos ver a nossa Role recém criado, clique nela para podermos copiar o ARN (iremos utilizar para a próxima etapa).

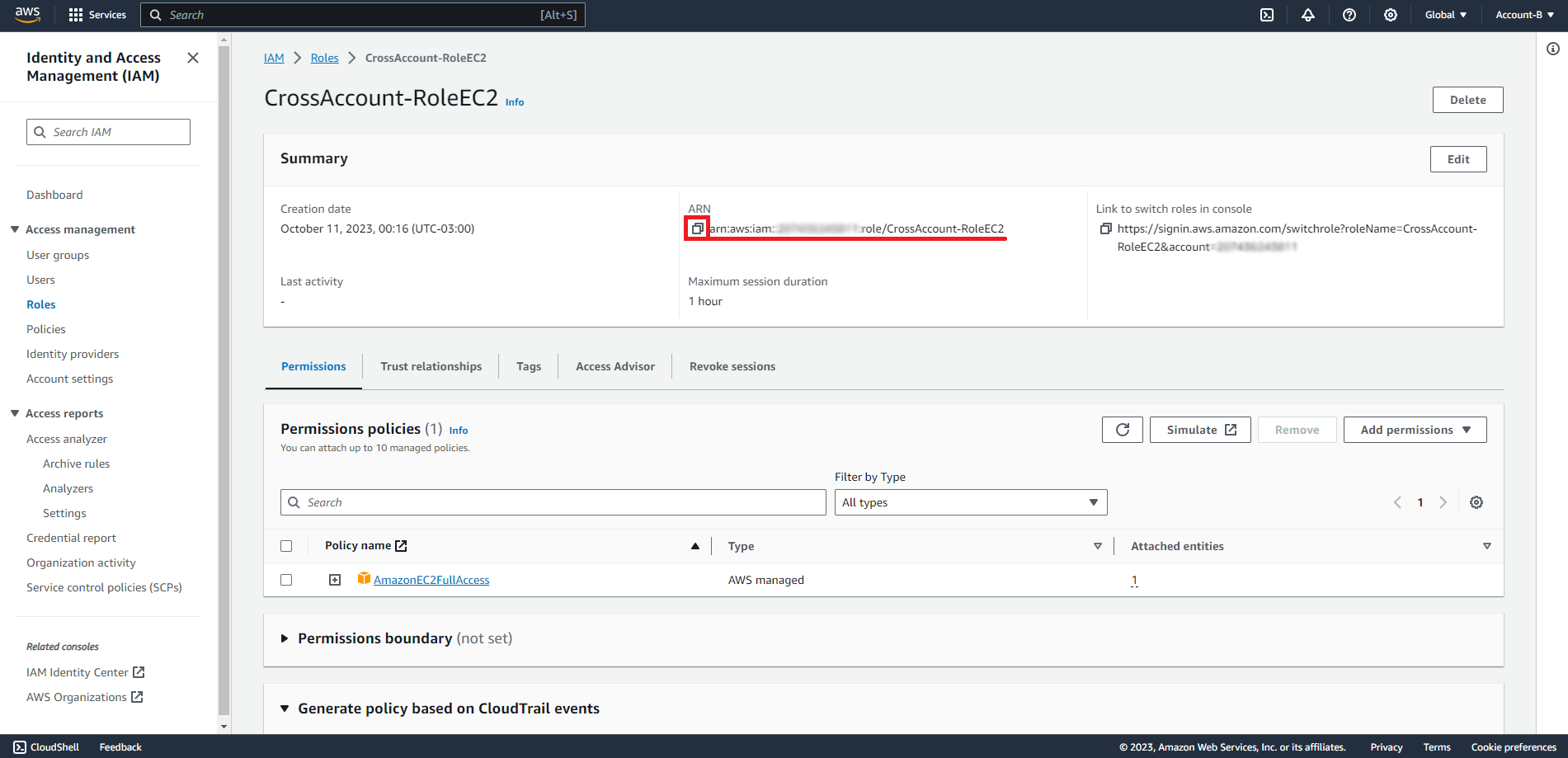

Clique nos dois quadradinhos para copiar o ARN da Role.

Etapa 03 - Conceder acesso a Role da conta B via Inline Policy (Conta A) #

Acesse a console AWS e procure pelo serviço “IAM”.

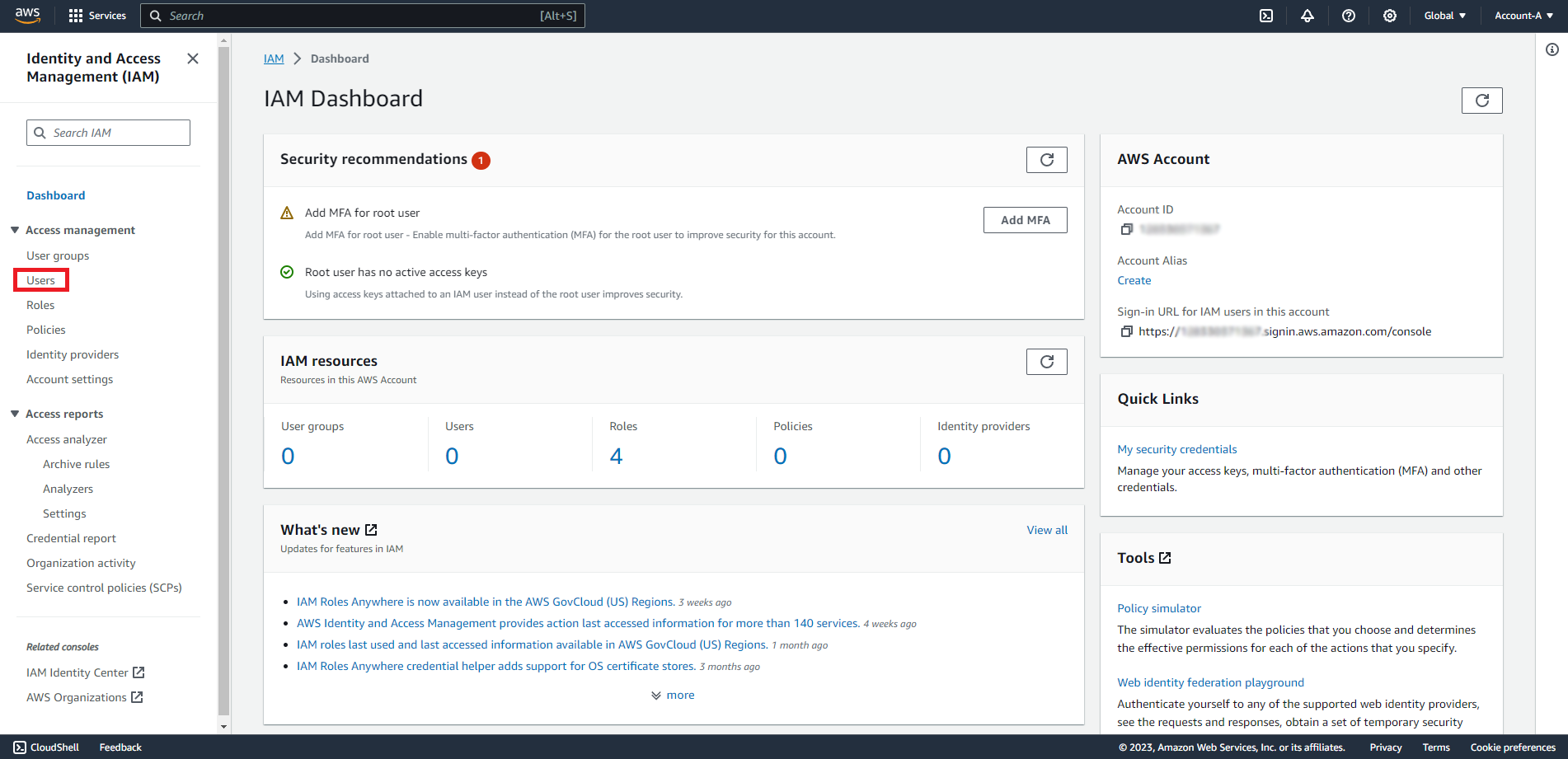

No menu lateral a esquerda, clique em “Users”.

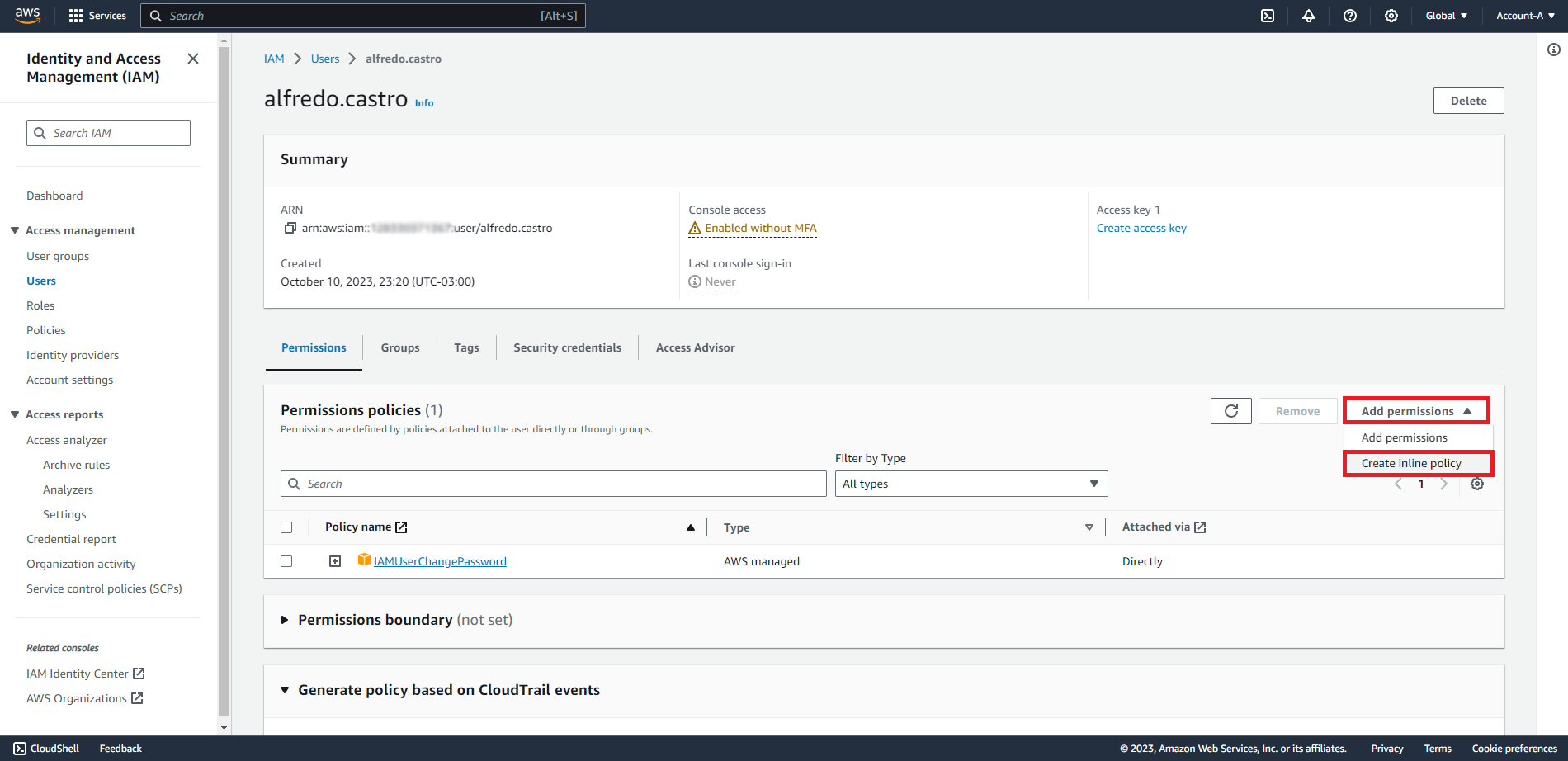

Clique no usuário criado na etapa 01.

Clique em “Add permissions” e em seguida clique em “Create inline policy”.

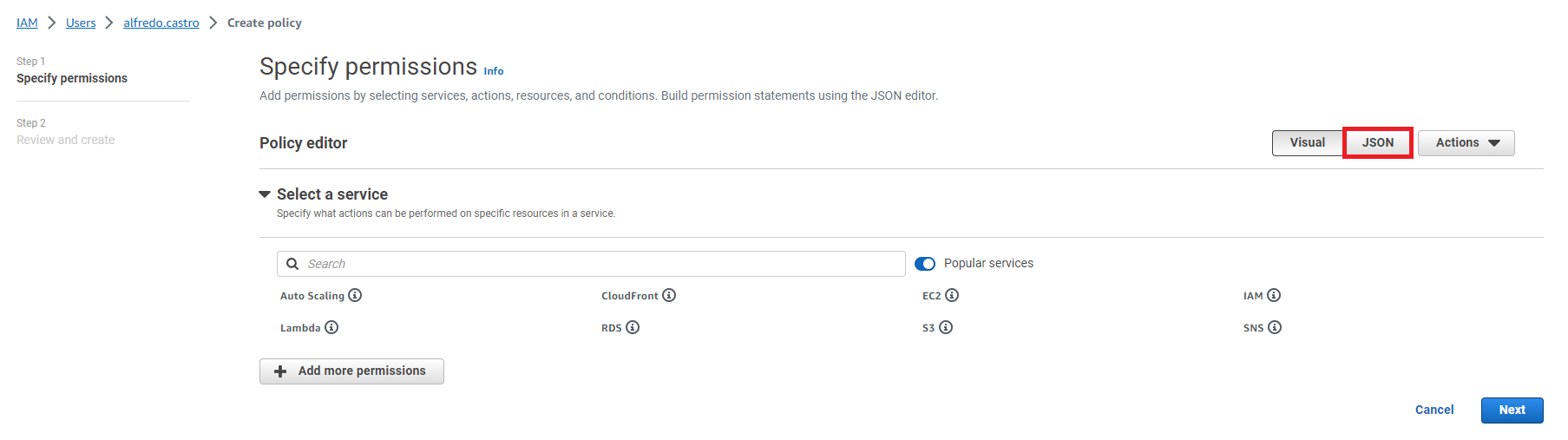

Clique em “JSON” para alternar o Policy editor.

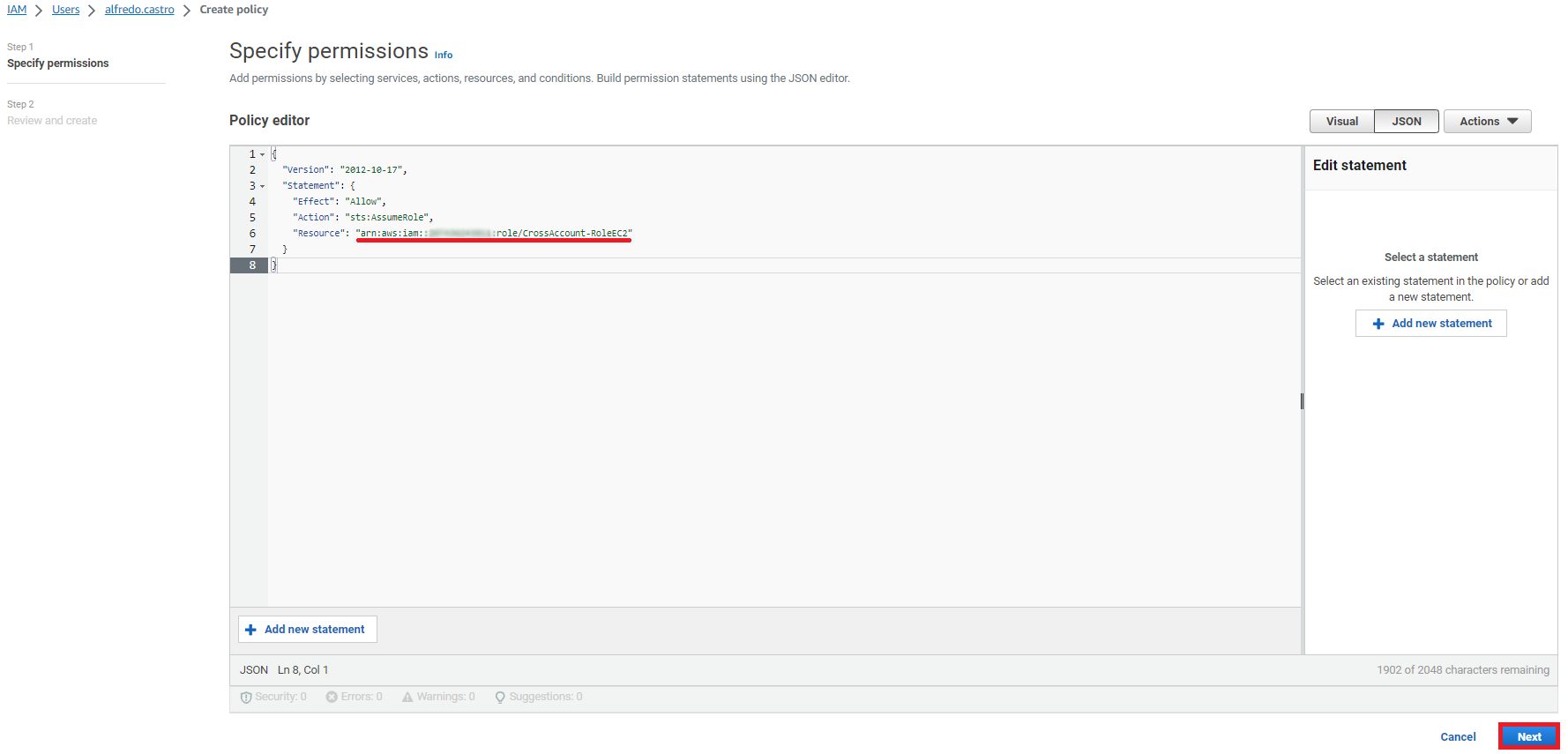

Adicione o seguinte JSON alterando o “Resource” para o ARN da Role criada na etapa 02. Em seguida, clique em “Next”.

{

"Version": "2012-10-17",

"Statement": {

"Effect": "Allow",

"Action": "sts:AssumeRole",

"Resource": "arn:aws:iam::XXXXXXXXXXXX:role/CrossAccount-RoleEC2"

}

}

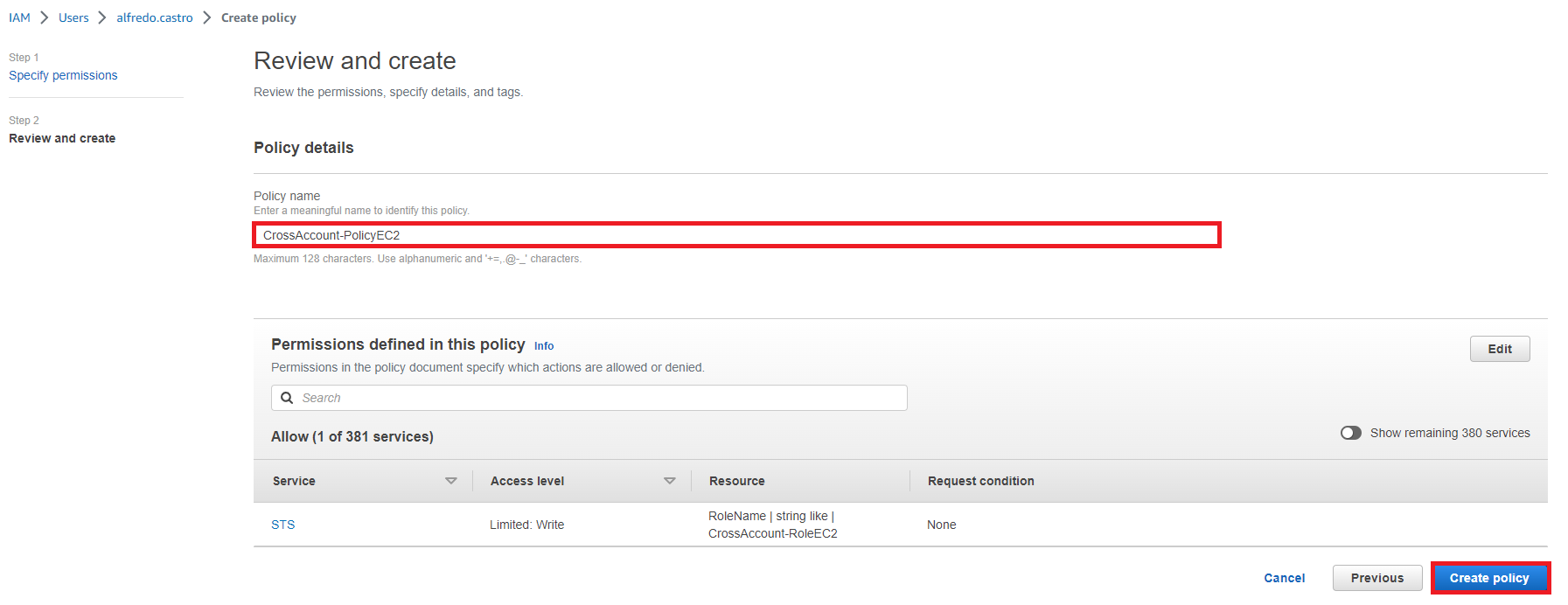

Defina um nome para a Policy, revise as informações e clique em “Create policy”.

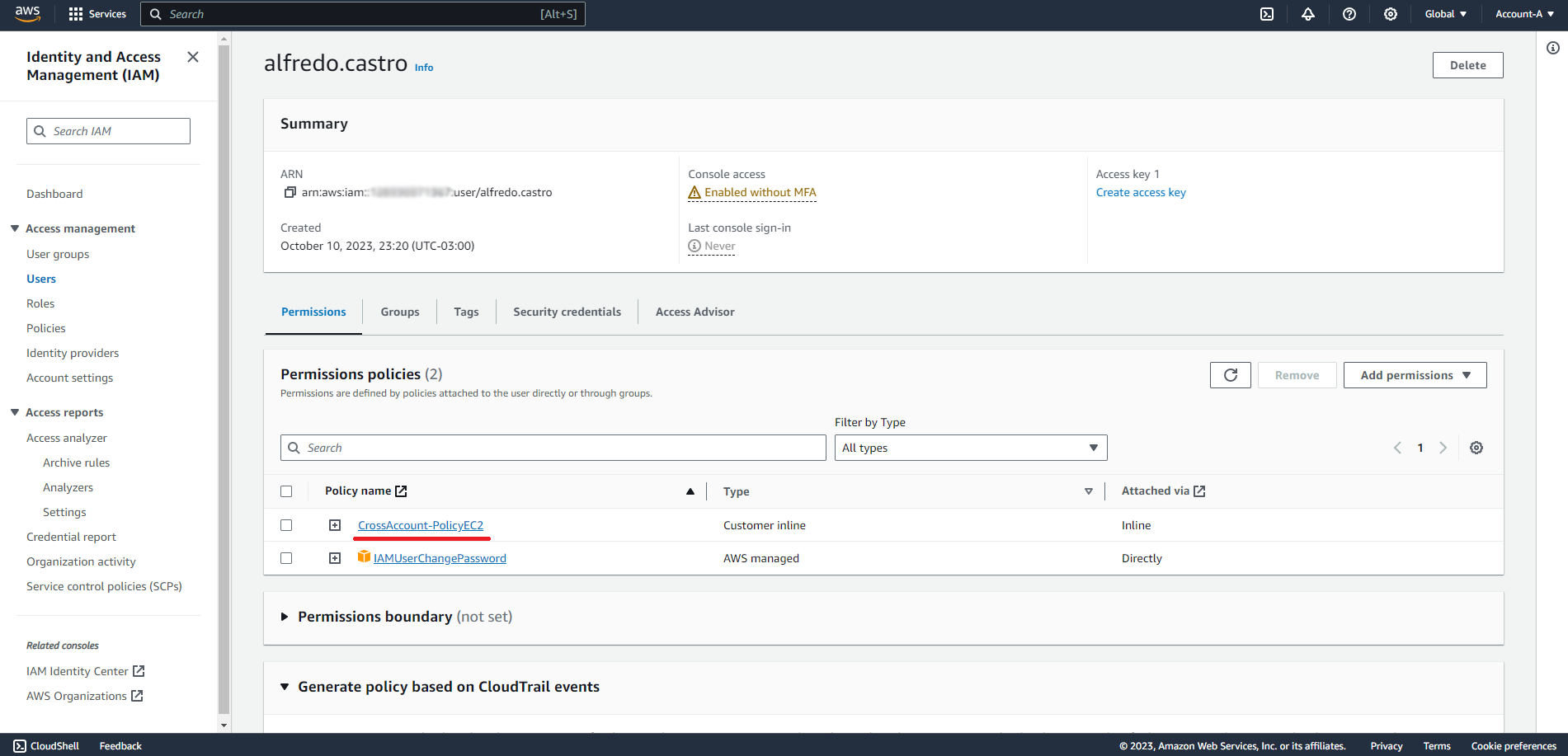

Nesta tela podemos ver a Policy definida para o nosso usuário.

Etapa 04 - Executando o Switch role para trocar de conta (Conta A) #

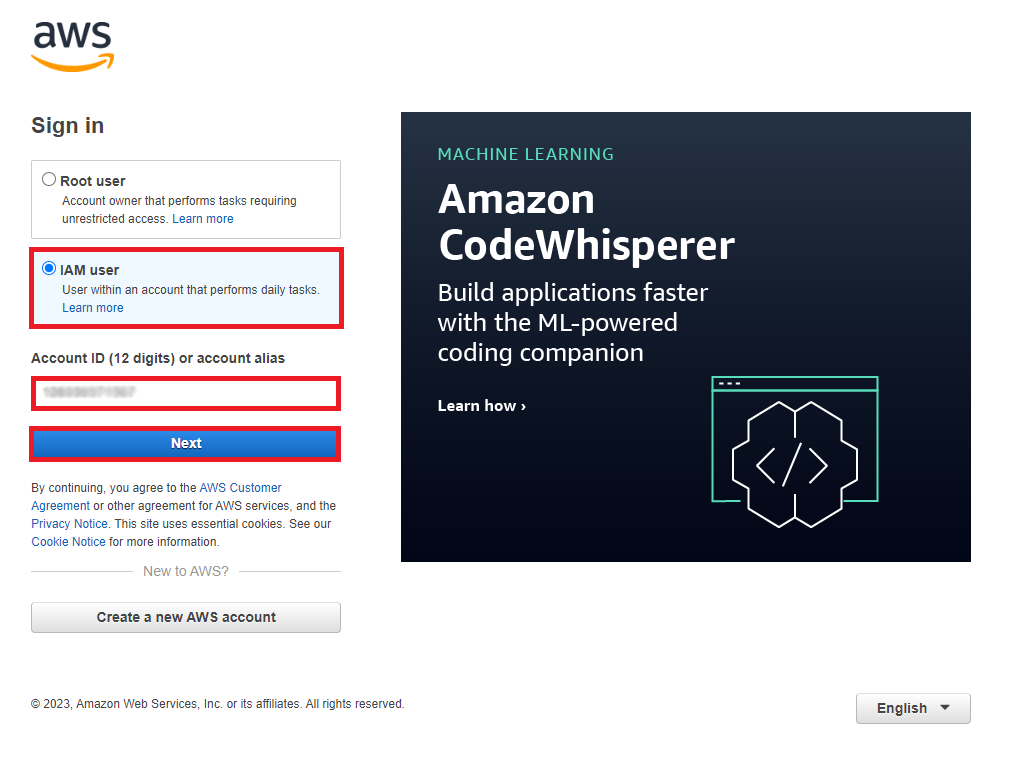

Acesse a URL de login da Console Web da AWS.

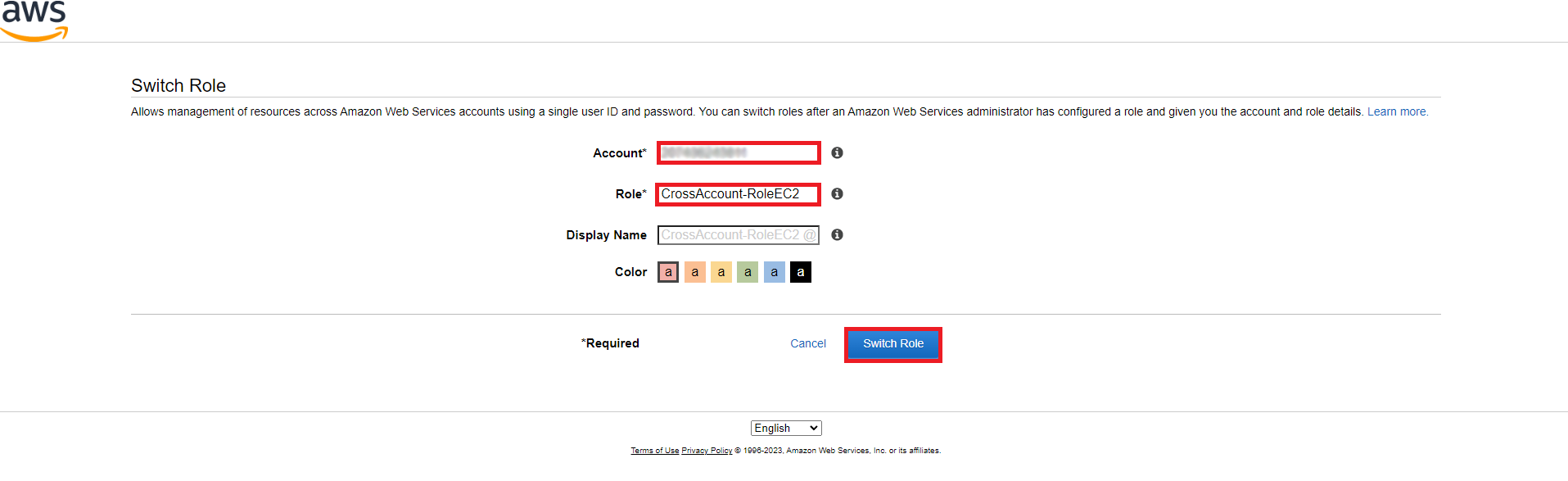

Selecione “IAM user”, digite o Account ID de 12 dígitos da conta A. Em seguida, clique em “Next”.

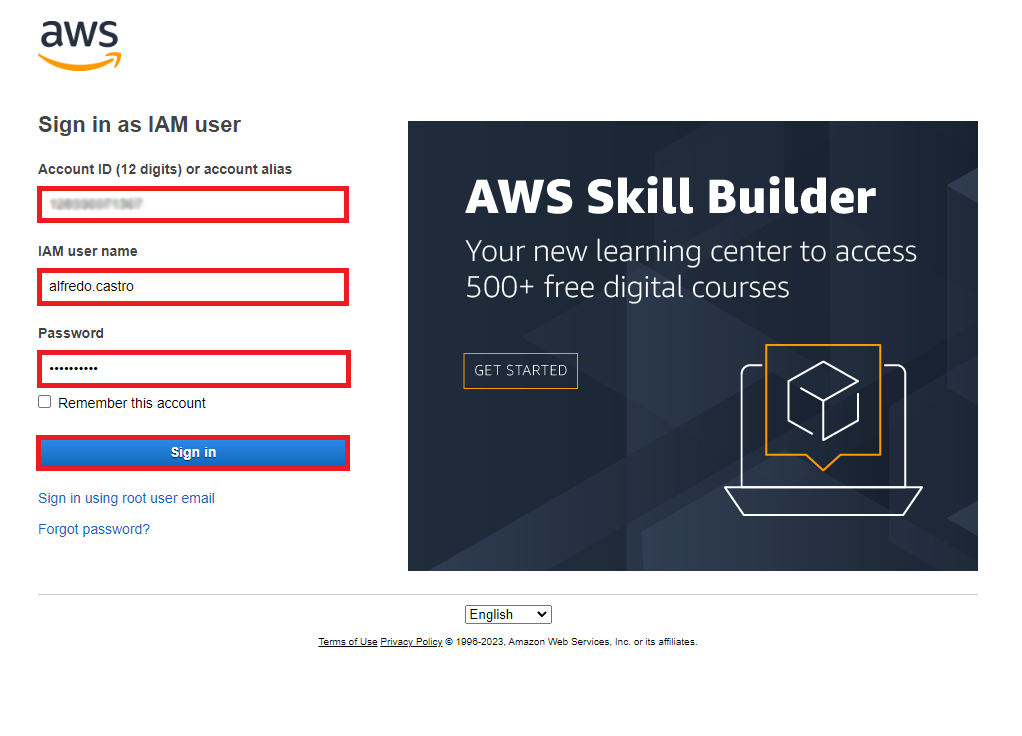

Confirme o Account ID da conta A, digite o username do usuário criado na etapa 01 e a senha que você definiu. Em seguida, clique em “Sign in”.

Obs: Caso tenha marcado a opção de redefinir a senha no primeiro login, a AWS irá solicitar que você defina uma nova senha para continuar, digite a nova senha e avance para o próximo passo.

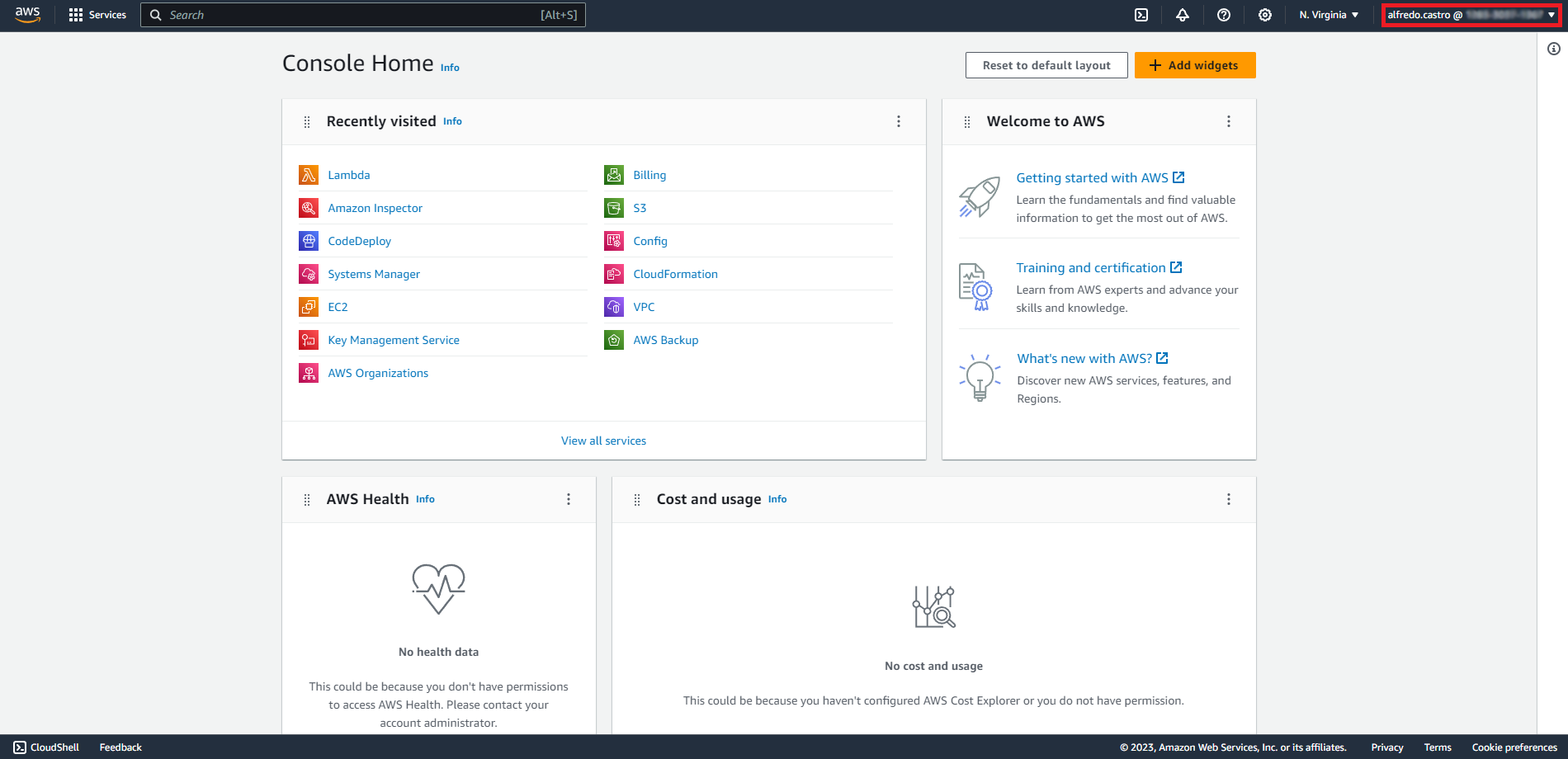

Com o Console logado na conta A, clique no nome do usuário no canto superior direito.

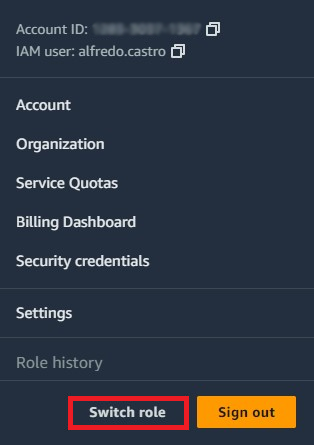

Clique em “Switch role”.

Clique em “Switch role”.

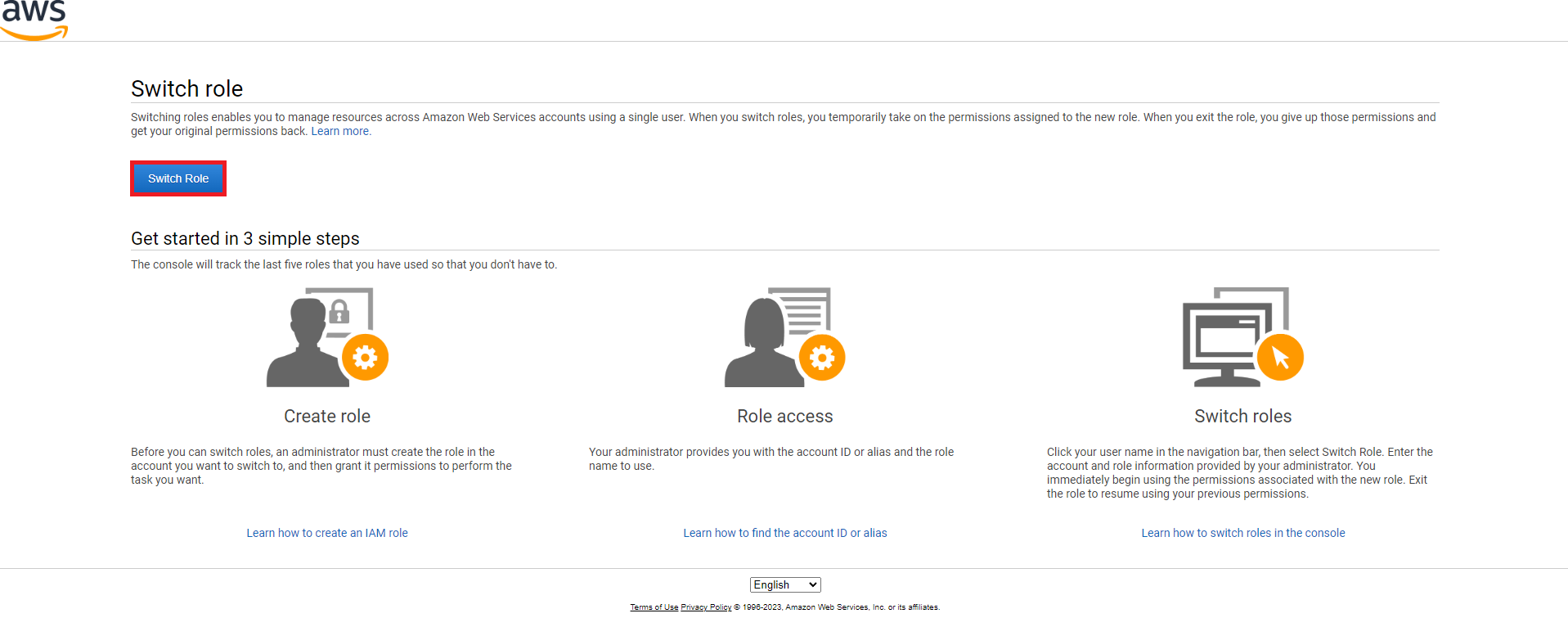

No campo “Account” digite o Account ID da conta B, no campo “Role” digite o nome da Role criada na etapa 02. Em seguida, clique em “Switch role”.

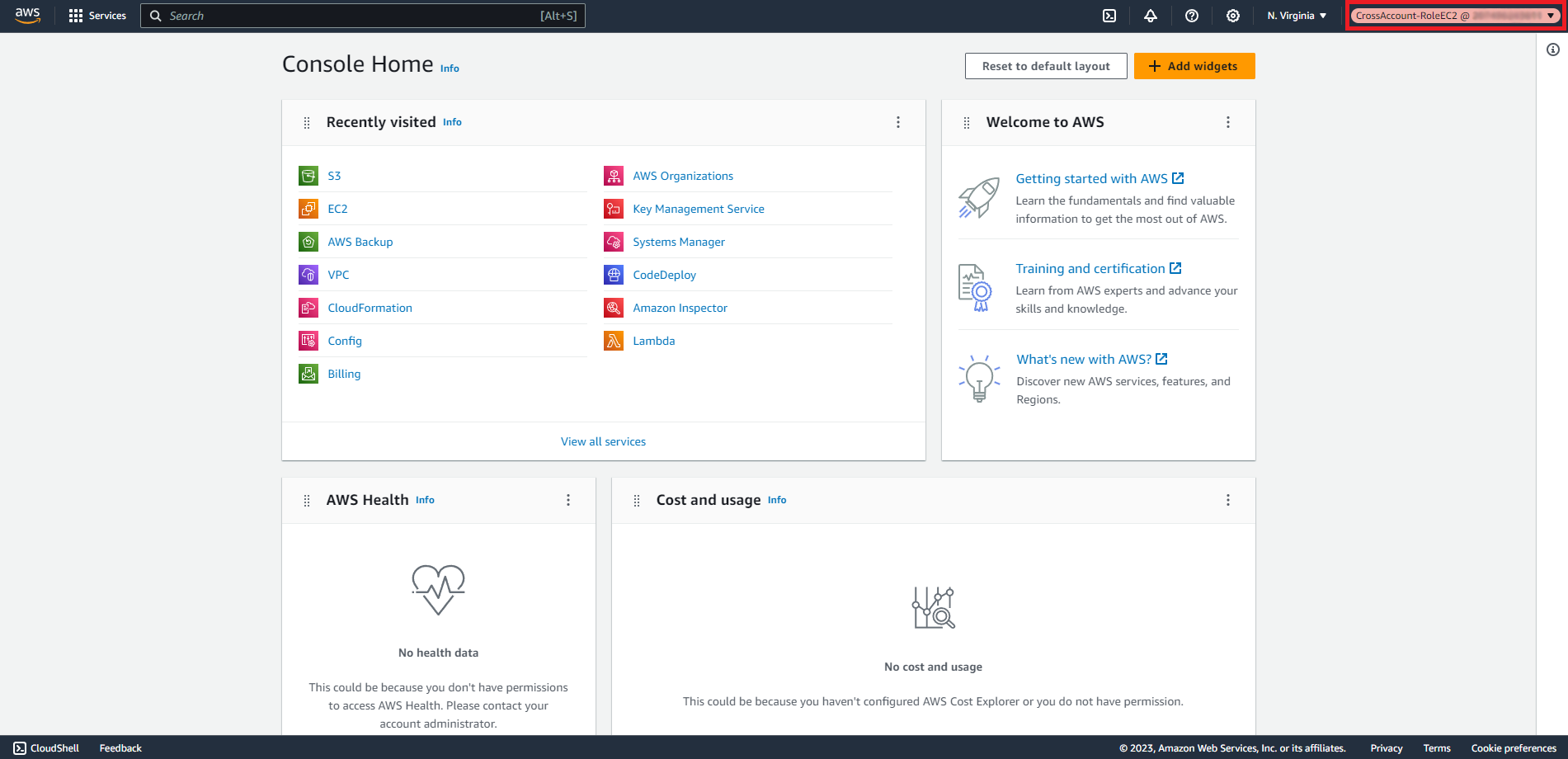

No canto superior direito da Console Web, podemos ver que assumimos a Role CrossAccount-RoleEC2 da conta B.

Etapa 05 - Testando as permissões (Conta B) #

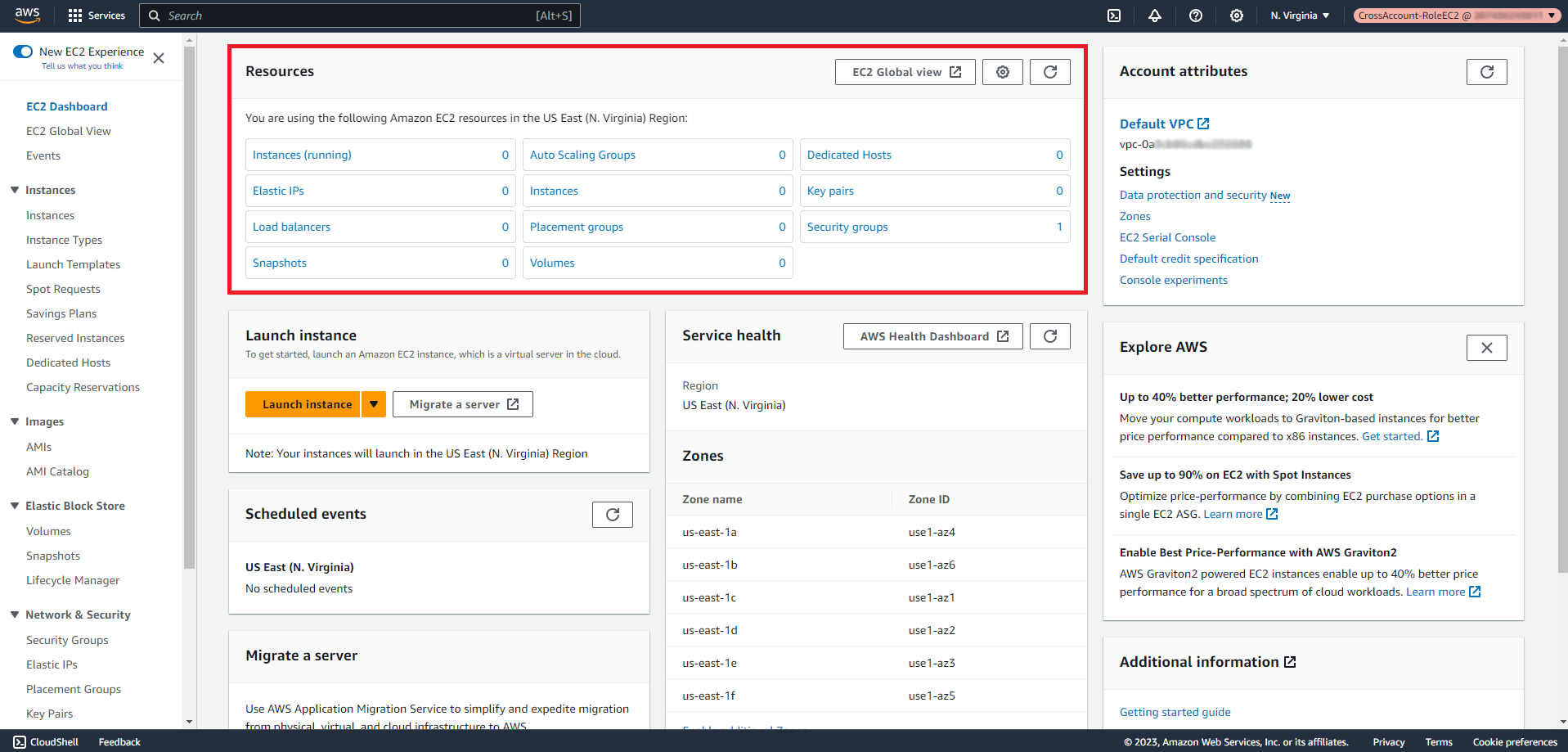

Após assumirmos a Role “CrossAccount-RoleEC2” da conta B, procure pelo serviço “EC2”.

Obs: na imagem podemos ver que estamos com acesso a todas as informações do Dashboard do recurso EC2, se desejar, crie uma instância EC2 para testar a permissão.

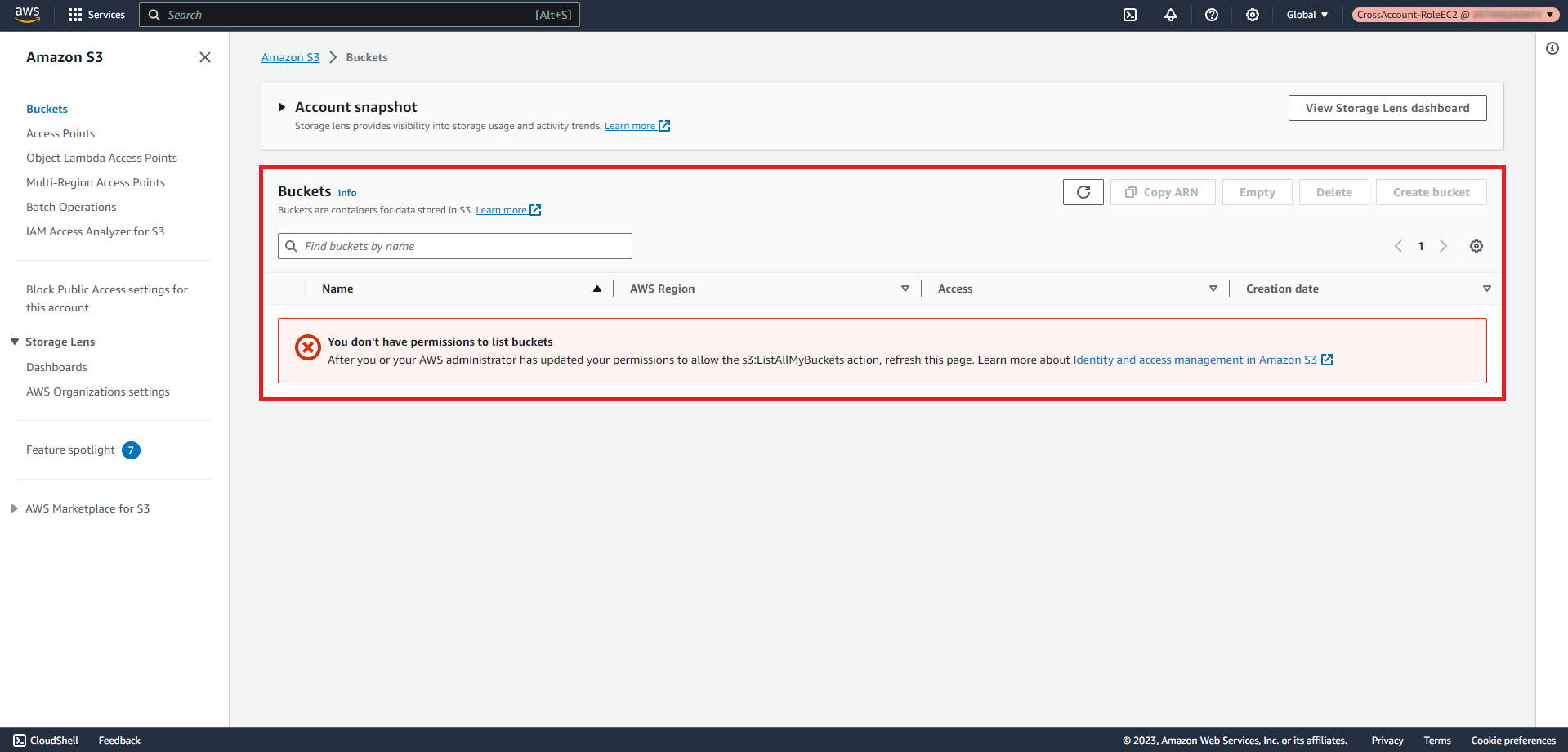

Agora procure pelo serviço “S3”.

Obs: na imagem podemos ver imediatamente o erro “You don’t have permissions to list buckets”, a permissão que concedemos para o usuário foi apenas para o recurso “EC2”.

Espero tê-lo ajudado! Se houver alguma dúvida, não hesite em entrar em contato.